クラウドxオンプレ|知る×学ぶ

マルチクラウドをシンプル且つセキュアにする「ゼロ・トラスト」

デジタルトランスフォーメーションが進み、エンタープライズを取り巻くICTアーキテクチャが変化する中で、「ゼロ・トラスト」アーキテクチャが注目されています。

アカマイ・テクノロジーズ合同会社 シニア プロダクト マーケティング マネージャーの金子春信が、マルチクラウドで「ゼロ・トラスト」を提供できるアカマイ(Akamai)のアーキテクチャについて講演しました。

アカマイ・テクノロジーズ合同会社

シニア・プロダクト・マーケティング・マネージャー 金子 春信 氏

(CISSP #628381、CCIE #26996)

▼ 目次

・デジタルトランスフォーメーションとアカマイ(Akamai)の「ゼロ・トラスト」

・オンプレミスからクラウドへの変革には「ゼロ・トラスト」が有効

・アカマイ(Akamai)の「ゼロ・トラスト」ソリューション

・標的型攻撃対策ソリューション

1. デジタルトランスフォーメーションとアカマイ(Akamai)の「ゼロ・トラスト」

デジタルトランスフォーメーションについて少しだけ触れます。

図 1. デジタルトランスフォーメーション (DX の台頭と 3rd Platform) Source : IDC

デジタルトランスフォーメーションで注目されているIoTやAR/VR、ロボティクスなどのイノベーション・アクセラレータを活用するためには、第三のプラットフォームとなるインフラが求められています。この第三のプラットフォームでは、クラウドやモビリティにソーシャル技術、そしてビッグデータにアナリティクスなど、4つの革新的な変革が求められています。そのため、エンタープライズの管理基盤にも大きな変化が起こっています。この第三のプラットフォームに対しては、ワールドワイドでは11.8%*1 の、日本でも4.3%*2 のCAGRという高い年間平均成長率が予測されています。

こうした変化を示す数字として 40%の企業では従業員がリモートで作業し、エンタープライズがクラウドベースのアプリを実行している時間が全体の約50%に達し、67%以上の従業員が職場で自分のデバイスを使用し、全体の80%はそうした機器の管理がしきれず、自社のネットワークにアクセスしているデバイスをすべて把握していると報告できる組織は10%以下*3 という調査結果があります。

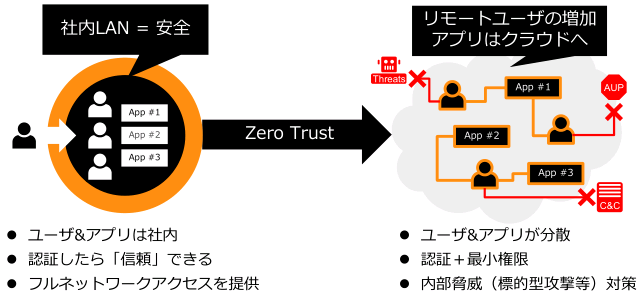

つまり、クラウドやモバイル活用の増加は、利便性が向上すると同時に新たな課題の出現になっているのです。これまでは、社内ネットワーク(LAN)に接続されているデバイスが中心だったので、内側で信用できる運用環境が構築されていました。そして、リモートワーカーはVPN(仮想プライベートネットワーク)を利用し、LAN接続同様に信頼される存在として社内のアプリやデータにアクセスしていました。しかし、ユーザーとアプリケーションが社内ネットワークの外側に移動したことにより、脅威が内側に侵入してくる危険性が増大しているのです。

この様な状況に対して、有効なのが「ゼロ・トラスト」です。

*1 出典:IDC Japan, 2018年7月「IDC Directions Japan 2018:デジタルエコノミ―、デジタルネイティブ企業と新しいIT世界秩序がもたらす国内企業へのインパクト」(JPJ43967018)

*2 出典:IDC 「国内IT市場 製品別予測、2017年~2021年:2016年第4四半期の実測に基づく(#17170401)」

*2 出典:IDC 「国内第3のプラットフォーム市場 産業分野別 企業規模別予測、2017年~2021年(#17230105)」

*3 出典:Akamai Technologies「デジタル変革を成功に導くために不可欠なZERO TRUSTセキュリティモデル」

2. オンプレミスからクラウドへの変革には「ゼロ・トラスト」が有効

アカマイ(Akamai)が考えるゼロ・トラストは、よりセキュアなネットワークアクセスをシンプルに実現するものです。オンプレミスからクラウドへの変革には、「ゼロ・トラスト」が有効です。その構成例が、下図のようになります。

図 2. オンプレからクラウドへ Zero Trust が有効

「ゼロ・トラスト」の事例を紹介します。

- アメリカ合衆国人事管理局

- Google LLC

- 21st CENTURY FOX

2-1. アメリカ合衆国人事管理局

アメリカ合衆国の人事管理局では、数年前に深刻なデータ流出を起こしてしまったことから、監督している委員会から新しいセキュリティの考え方として「ゼロ・トラスト」を取り入れるべきと提言がなされています。

2-2. Google LLC

Googleでは、Google BenyondCorpにより「6年におよんでゼロ・トラストネットワークを構築」し、「VPNを介さずに従業員がどこからでも安全に」アクセスできる環境を整え、「ほとんどのGoogle社員によって日常的に使用」されています。

2-3. 21st CENTURY FOX

「200 以上の異なる企業が自社のコンテンツにアクセスする環境において、我々は“Zero Trust model.” に進まざるを得ない」とCISOが発言しています。

このような状況より、「ゼロ・トラスト」はネットワークのパラダイムシフトだと捉えられています。それは「内か外かを区別しないネットワークモデルで、ロケーション(VLAN、セグメントなど)で信頼せずに認証認可を求めることで、ユーザー/デバイスに応じてアプリ、データを最小権限で提供し、振る舞いやログを管理分析して、利用者の環境がリスキーだと判断したら、スコアを下げて接続させない」などの対策が可能になります。

3. アカマイ(Akamai)の「ゼロ・トラスト」ソリューション

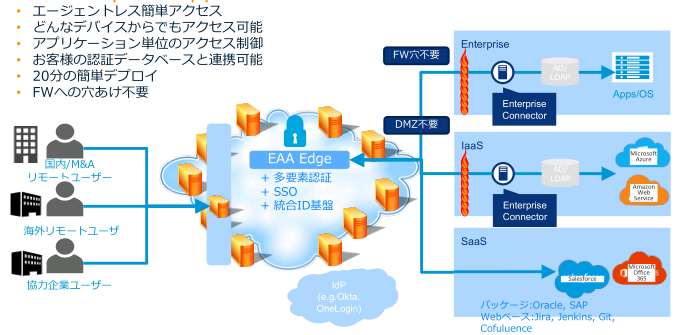

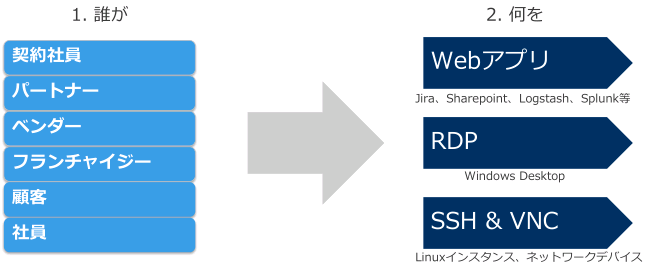

アカマイ(Akamai)はゼロ・トラストのアクセスを迅速にセキュアに実現するアプリケーションアクセスソリューションであるEnterprise Application Access(以下、EAA)を提供しています。

EAAは「誰が・何に」を定義するだけ最小権限の認可提供を、クラウド上で一元管理というシンプルな運用で実現致します。SaaS/IaaSへの接続点など複数クラウド利用に最適化されています。

EAAでは、ファイアウォールのインバウンドを不要にし、複雑な設計やシステム構築をすることなく、特別なクライアントソフトウェアも不要で、ラテラルムーブメントを防ぐ事が出来ます。下図のように、アカマイの提供するクラウド上のEAAを経由することで、シンプルでセキュアなアプリケーションアクセスを実現します。

図 3. EAA 動作概要

EAAでは、携帯電話のSMSなどを活用した多要素認証や、シングルサインオン(SSO)を通した認証の入り口となり、複数のクラウドにアクセス出来る基盤を提供します。図にある様に、Enterprise(オンプレミス)、IaaS、SaaSを含む様々なクラウドへの入り口になる事が出来るのです。

そして、ゼロ・トラストを実現する認可の実現として、ユーザーは自分に必要なアプリケーションだけにアクセスが許可されます。最小権限での認可提供を簡単に実現できます。ユーザーは図の左上にある様にメニュー例のように、利用が許可されたアプリケーションだけを利用できます。それ以外のアプリケーションには到達する事が出来ないのはもちろんの事、表示すらされません。

このクラウド上での管理により、従来に比べて大幅なリソース削減にもつながります。

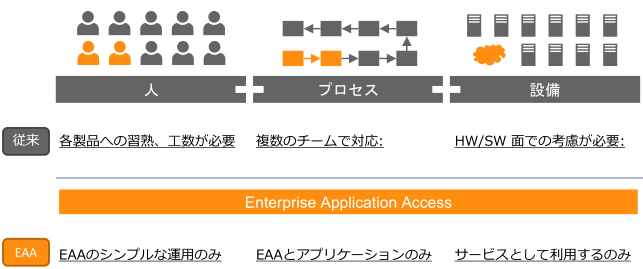

従来のVPNやVDI等のアプリケーションアクセスソリューションでは、多くのデバイスやソフトウェアの設定管理が必要で、そのための人、プロセス、設備を必要としていました。結果として、IT管理者の運用負荷は高くなっていたという課題がありました。

図 4. 大幅なリソース削減

EAAのシンプルな運用に移行する事で、IT管理者は「誰が」「何を」「アクセス許可」とするべきなのかという、セキュリティの重要な部分に集中して運用して頂く事が可能となります。

図5. ユーザー属性に応じたリモートアクセス

アカマイでは、誰もがアプリを SaaS のように利用 (アクセス) し、すべてのオフィスをWifiホットスポットの様に利用していく(内部も外部もなくゼロ・トラストでセキュリティを執行していく)シンプルなアクセス環境を目指しています。

EAAを導入した旅行代理店業のお客様では、海外拠点のVPNがネック(高コスト)となっていたことから、低コストで簡単で、すぐにスタートできるEAAを導入しました。その結果、国や拠点を問わず安定したセキュアなネットワーク環境が得られるようになりました。今後は、外勤営業、移動店舗、展示会でも活用の可能性を感じています。

4. 標的型攻撃対策ソリューション

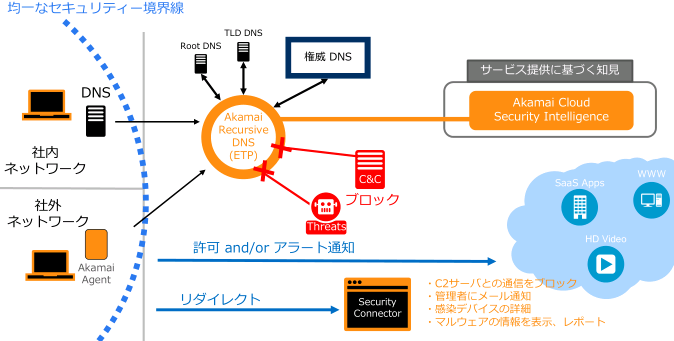

「ゼロ・トラスト」の標的型攻撃対策を実現として、アカマイのEnterprise Threat Grow Protector(以下、ETP)があります。ETP は、NGFW, Endpoint Security, Sandbox等では対処できない「標的型攻撃」に対するソリューションです。

ETPの動作概要は、この図のようになっています。

図 6. ETP 動作概要

ETPはDNSリクエストを検査して、Akamai Cloud Security Intelligence(以下、Akamai CSI)により、危険な接続先を検査して遮断します。Akamai CSIでは、大量のWebトラフィックや、1500億/日以上のDNSクエリーに、7200万のサブスクライバー情報、さらにパートナーから得た脅威情報やWeb上に公開されているWhois等の情報を精査、スコアリング、機械学習、パターン解析、トレンド検知を行います。この大量のデータから脅威のある接続先を分析して、ユーザーを保護しています。

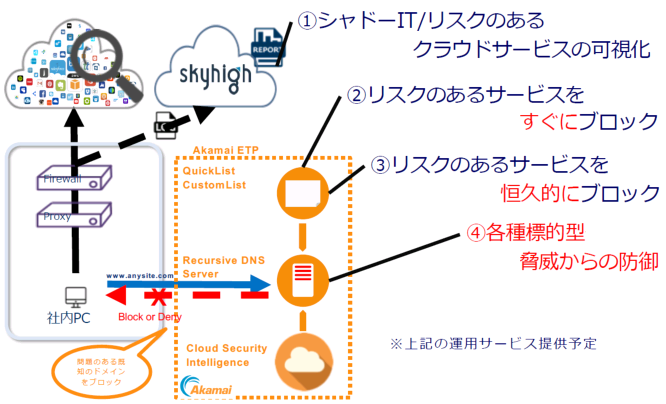

伊藤忠テクノソリューションズ株式会社(以下、CTC)においては、このETPとCASBを組み合わせたサービスである脅威防御自動化支援を活用しています。

図 7. 脅威防御自動化支援サービス概要

ETPを採用する事で、「組織の中でも外でも保護」を可能にし、クラウドから一元サービスによる「包括的なガバナンス」を実現し、「最新の攻撃に対策」することができます。

最後に

企業は競争上の優位性を確立するためにデジタル技術を駆使して、これまでにないビジネスモデルやサービスを創出し、新たな価値を創造します。こうした背景より第三のプラットフォームの利用が加速すると、企業は業務の特性を見極めた上でクラウドを使い分け、モバイルを駆使して柔軟な働き方を実現していく時代が訪れます。この時代において企業のシステムは、オンプレミスと複数のクラウドからなるハイブリッドクラウドが一般的となるでしょう。

しかし、ハイブリッドクラウドやモバイルの活用により利便性が向上する一方で、新たな課題が出現します。セキュアなネットワークアクセス、或いは標的型攻撃対策といった課題については、本記事で取り上げたアカマイのソリューションをご参考にしていただきたい。