仮想化基盤クラウド|知る×学ぶ

複雑化するセキュリティ・ネットワークの課題をシンプルに解決

標的型攻撃やDos/DDosなどの脅威が巧妙化・悪質化の一途をたどる中、takagi.jpg既存の複雑なネットワークでは最適なセキュリティ対策を施すことが困難な状況となっている。

また、非効率なトラフィック制御に起因したボトルネックの発生や管理性の低下も大きな問題だ。

こうしたネットワークに関するさまざまな課題に対し、SDN(Software Defined Network)ならびにNFV(Network Functions Virtualization)を活用した解決方法を紹介する。

▼ 目次

・セキュリティ・ネットワークの現状と複雑化する課題とは?

・課題解決に向けたSDNとNFVのアプローチ

・次世代ネットワークへの移行を支える製品とサービス

1. セキュリティ・ネットワークの現状と複雑化する課題

ネットワークを取り巻く課題を整理したとき、まず挙げなければならないのがセキュリティだ。

標的型攻撃、Dos/DDos、スキャン、マルウェアサイトなどのサイバー攻撃によるインシデントは毎年右肩上がりで増加し続けている。

伊藤忠テクノソリューションズ株式会社(略称:CTC)ITインフラビジネス推進第1部の高木慎太郎氏は、「いったんシステム内部に脅威の侵入を許してしまうと、脆弱性対策やウイルス対策ソフトでの効果は期待できません。したがって脅威の無害化のみならずネットワーク内部での脅威の拡散を防ぐ抜本的な対策が求められています」と説いた。

次に注目すべき課題は、非効率なネットワーク/トラフィックだ。

「サーバ仮想化が進んでいるにもかかわらず、物理サーバを想定した従来のネットワークアーキテクチャーがそのまま稼働しています」と高木氏は指摘する。

具体的にどんな問題があるかというと、従来のネットワークはループの発生を避けつつ可用性や耐障害性を確保するためSTP(スパニングツリープロトコル)を使って冗長リンクが構成されている。このためデータ通信で利用できるのは常に片系のみで、ボトルネックが発生した場合も拡張が困難だ。

また、このネットワークアーキテクチャーをサーバ仮想化環境に適用した場合、同じホスト上で動作している仮想マシン(VM)同士のデータ通信であるにもかかわらず、常にデータセンタースイッチを経由するといった非効率なトラフィックが発生し、ネットワークを圧迫することがある。

さらに、異なるベンダーの多様なネットワーク機器が混在する中、バラバラのツールを使いわけているのが実情で、管理性を著しく低下させている。

2. 課題解決に向けたSDNとNFVのアプローチ

上記のようなネットワークの課題をどのように解決していくべきなのか。

まず「脅威の内部拡散への懸念」に対して、高木氏が推奨するのがマイクロセグメンテーションである。

従来のネットワークにおけるセキュリティ対策はファイアウォールを設置した境界のみで行われており、先述のとおりいったん侵入した脅威を内部セグメントで検知するのは困難だ。これに対してマイクロセグメンテーションは、1つのネットワークを論理的に分割してセキュリティの保護対象をセグメント化する。「これにより仮想マシンや仮想デスクトップ単位など任意のレベルでセキュリティゾーンを構成し、被害を最小限に抑えることができます」。

さらにマイクロセグメンテーションの環境下ではセキュリティをポリシーベースで簡素化し、新規の仮想マシンに対しても即座にセキュリティ対策を施すことができる。「ポリシーベースによるActive Directory連携を行ったファイアウォールルールを適用することで、運用を容易にしつつ、抜け漏れのないセキュリティ対策を施すことが可能となります」。

また、マイクロセグメンテーションに加えて、これまでのシグネチャ型やパターン検知型のアンチウイルスでは気づくことが困難だった脅威への対策を施すことでさらにセキュリティ強化が実現できる。他の仮想マシンに影響を与えないセグメントにサンドボックスを作り、あやしいプログラムをそこで実行することで、“ふるまい”を検知するのだ。「不正なプロセスの動作やシステムの変更、不審な通信などを察知し、未知の脅威を排除します」。

次の「非効率なネットワーク/トラフィック」という課題に対して、高木氏が勧めるのがファブリックの検討だ。

「ファブリックのアーキテクチャーのもとでネットワーク機器同士を接続すると、お互いに情報を交換しあって自律的に設定が行われます。これにより管理の負荷を最小限に抑えることができます。ループを考える必要がないため全物理パスを有効活用することができ、構成変更時もネットワークを停止する必要がありません」。

一方、既存のネットワークの構成変更がままならない中で、経路が圧迫されるなどボトルネックが発生している場合は、仮想化基盤においてネットワーク機能の利用を検討する必要がある。そこで推奨するのが、SDNとNFVの2つの技術だ。

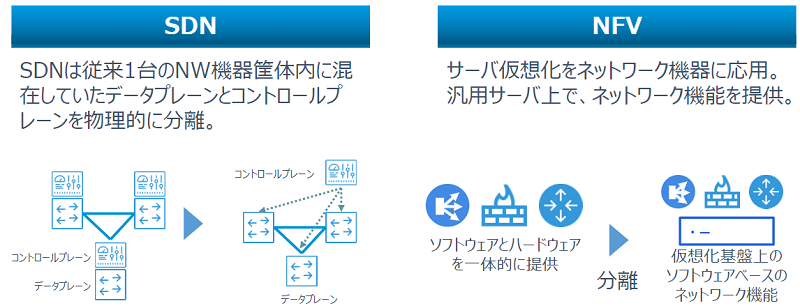

図1. SDN と NFV の概要

図1. SDN と NFV の概要

SDNはこれまで1台のネットワーク機器内に混在していたデータプレーンとコントロールプレーンを物理的に分離し、ソフトウェアによる制御を実現する。

「これまでネットワーク機器ごとに手動で行ってきた設定を一元管理し、運用の手間やコストを削減します。また、ネットワークの物理構成に依存することなく、論理構成を必要なときに必要なぶんだけ柔軟に用意できます」。

一方のNFVはサーバ仮想化の技術をネットワークに応用したもので、ハイパーバイザー上にソフトウェアベースのネットワーク機能を提供する。これによりネットワークの管理性を向上するほか、ネットワークに接続するのは汎用サーバのみというシンプルな構成を実現することができる。しかしながら留意点もある。

「既存ネットワーク環境で利用しているすべての機器をNFVに置き換えられるとは限りません。すなわち既存ネットワークとNFVの役割分担が重要です」。

3. 次世代ネットワークへの移行を支える製品とサービス

ネットワークに関するさまざまな課題を解決する具体的な製品として挙げられたのが、VMware NSXとCisco DNA(Digital Network Architecture)である。

VMware NSXは、その名のとおりヴイエムウェア社が提供しているネットワーク仮想化技術で、サーバ仮想化と同じハイパーバイザーVMware vSphere上でルータやスイッチ、ファイアウォールなどのネットワーク機能や関連サービスを迅速に展開する。

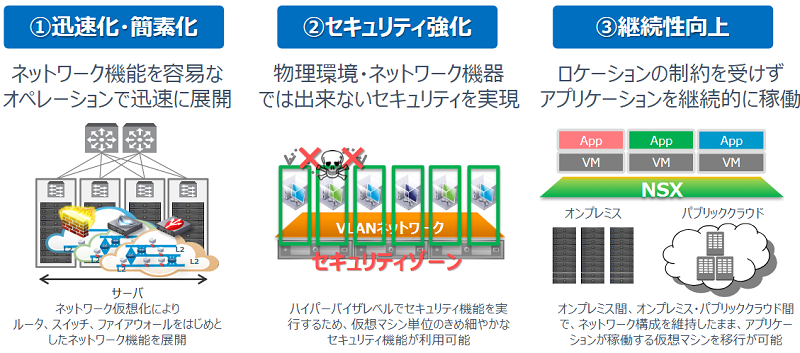

図 2. VMware NSX でできること

図 2. VMware NSX でできること

「従来の物理構成では困難だった仮想マシン単位にセキュリティゾーンを設定することが可能。また、VMware NSXの仮想ネットワークは、オンプレミスのみならずパブリッククラウドにも伸長することができ、ローケーションの影響を受けずにアプリケーション(仮想マシン)を継続的に稼働させることができます」。

一方のCisco DNAはシスコシステムズ社が提唱する次世代ネットワークのアーキテクチャーに準拠した製品群で、マイクロセグメンテーションやファブリック、さらにSDNを包括的に取り込んだソリューションを提供する。これによりLANから無線LAN、WANにいたるまで、必要なネットワークサービスを必要なタイミングで、自動的にプロビジョニングすることができる。

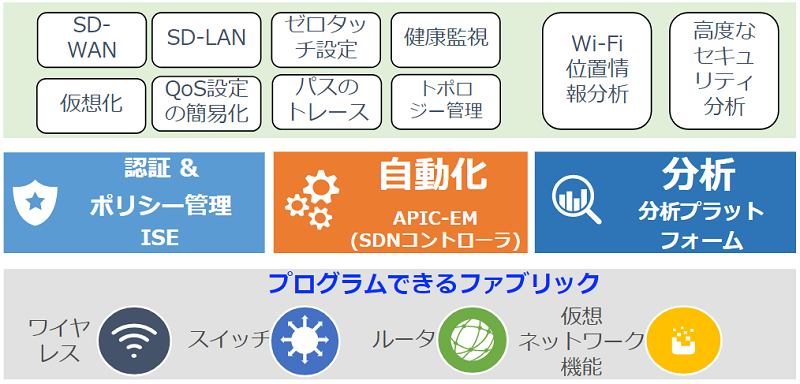

図 3. Cisco DNA でできること

図 3. Cisco DNA でできること

「ネットワーク全体に一貫したユーザー認証とポリシーが適用され厳重なセキュリティが保たれるほか、エンドツーエンドでネットワークのトポロジーやパスを可視化することが可能。さらに相関分析や機械学習アルゴリズムを利用して未知の脅威に対応する分析プラットフォームが提供されています」。

さいごに

VMware NSXとCisco DNAはどちらが優れているというわけではなく、高木氏によれば、既存のネットワークを考慮しながら、適材適所で選択することになる。

しかしながら、VMware NSXとCisco DNAに代表されるSDNやNFVのソリューションを導入したいと考えても、「何から検討を始めたらよいのかわからない」「PoC(概念実証)を行いたいが、機材もなければ技術者もいない」「運用管理を行う仕組みや体制がない」といった壁に直面し、二の足を踏んでいる企業は少なくない。

こうした悩みにCTCでは、SDN/NFVのプロフェッショナルが対応。

検討から導入、運用までお客様のフェーズに応じたサービスを提供し、次世代ネットワークへのスムーズな移行を支援する。