ネットワークセキュリティ|知る×学ぶ

【導入編】ゼロトラストセキュリティの新常識|マイクロセグメンテーションとは

はじめに

ゼロトラストネットワークを実現する要件の1つとして、社内環境の可視化(ヨコ方向)と細かな制御を実現するマイクロセグメンテーションの導入が注目されています。

本記事では、日本国内でこれまで導入されてきたゼロトラストの取り組みとの違いと、マイクロセグメンテーションの概要についてご紹介します。

▼ 目次

1.これまでのゼロトラスト

2.従来のゼロトラストに欠けている部分とは

3.従来のゼロトラストの課題を解決する新常識、マイクロセグメンテーションとは

4.海外における動向

1.これまでのゼロトラスト

ゼロトラストセキュリティの取り組みは、昨今のランサムウェア攻撃の増加や高度化、COVID-19のパンデミックと働き方改革の浸透に伴い日本国内においても2020年初以降急速に導入が進められてきました。

これまで国内企業にて導入されてきたゼロトラストセキュリティ関連ソリューションは、大きく次の4つの目的に分けられます。

①ユーザ認証を強化すること(MFA・IDaaS)

②端末・デバイスの信頼性/健全性を向上させること(NGAV・EDR・MDM)

③社内―社外間のアクセスを動的に検証し制御すること(ZTNA・SWG・CASB・SASE)

④セキュリティ運用の相関関係化・効率化と統合(UEBA・SIEM・SOAR)

これらの対策は日本国内でも多くの企業が従来型の境界型防御を前提としたセキュリティ対策の代替として導入されております。

2.従来のゼロトラストに欠けている部分とは

しかしながら、2020年から2021年にかけてのランサムウェア攻撃の増加率は年間800%を記録するなど、多くの企業がセキュリティ強化に注力する中でもサイバー攻撃の脅威は日に日にその力を増すばかりです。

ランサムウェア攻撃の被害が減少しない要因の一つとして、ブレイクアウトタイムの高速化が挙げられます。ブレイクアウトタイムとは、ランサムウェアが環境への初期侵入後、感染拡大を目的に他の端末やサーバへ攻撃の横展開を行うまでの時間を表すもので、その平均時間は2022年初の時点で平均1時間32分を記録しています。

つまり、初期侵入を許したのちにEDRやXDRで検知が起こってから、1時間32分以内には確実に攻撃の封じ込めを行う必要があるということです。

ランサムウェア攻撃は昼夜を問わず実施されるため、24時間365日体制でセキュリティ監視を行うことのできる体制を整えておくことが必要です。しかし、その体制を整えるためのセキュリティ人材の不足や高額な人件費から、多くの企業でこういった対策をとることができておらず、セキュリティ侵害に対してタイムリーに対応できずに被害を拡大させてしまっていることが現状です。

警察庁は2022年の1年間に、全国の警察が摘発したサイバー犯罪の傾向について発表していますが、ランサムウェアによる被害が230件にのぼり、前年2021年の件数と比べると1.5倍の被害件数となっていることからも、ランサムウェアが依然として企業に対しての脅威であり続けており、これまでのゼロトラストでは対処が間に合っていないことを表しています。

この現状は、次のような要因でもたらされていると考えられます。

①通信の監視が社内―社外間通信に限られていること

②攻撃の検出が端末ごとの振る舞い検知に依存し、影響範囲を迅速に把握できないこと

これらの課題を解決するソリューションとして急速に注目を集めているのが、マイクロセグメンテーションです。

3.従来のゼロトラストの課題を解決する新常識、マイクロセグメンテーションとは

マイクロセグメンテーションとは、社内ネットワークにおけるセキュリティ上の区画分け(セグメンテーション)を、物理的なネットワークセグメントよりも細かい単位(機器ごとや仮想マシンごと)で行うことです。

マイクロセグメンテーションを導入することにより、上記①②の要因を解決することができます。マイクロセグメンテーションでは、社内アセット間の通信(ヨコ方向)を監視し細かく制御することができるため、ランサムウェアが横展開を実施しようとするその動き自体を検知し、封じ込めを迅速に行うことができます。

また、ネットワークセグメントを事前に細かく定義することにより横展開による影響範囲が物理的に限定されるため、侵入を許した後の影響範囲の特定をすぐに行うことができます。

●新しいマイクロセグメンテーションの方式|エージェント方式

マイクロセグメンテーションという概念自体は2016年ほどから存在しているもので、これまでの方式は①②の2つがありました。

①ネットワーク機器をオーケストレーションする方式

②ハイパーバイザーのSDNで制御する方式

そこに近年新たな方式として、以下が勃興しました。

③エージェント方式

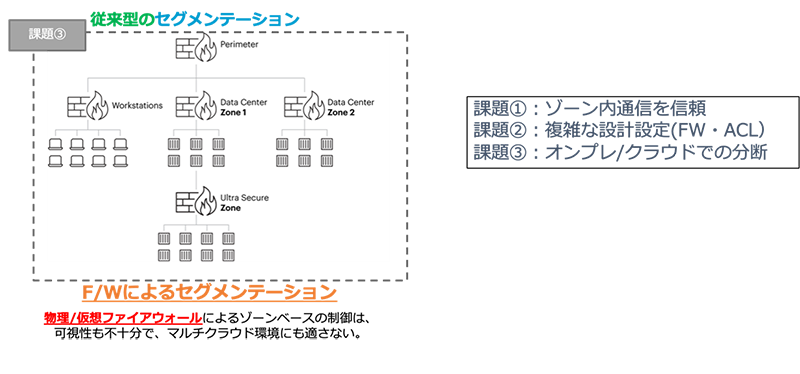

従来のセグメンテーションでは、FWによるセキュリティゾーンに応じてセグメンテーションを行います。この場合、ゾーン内は信頼される領域となり自由に内部通信が可能となります。加えて、オンプレ・クラウドが複雑に構築されたハイブリッド環境において、セグメント管理が物理的に分断されてしまうという課題がありました。

図 1. 従来型のセグメンテーションの課題

今でこそ、3つの方式がありますが、当初は①のネットワーク機器型、②のハイパーバイザー型しかありませんでした。この2つの形式でも、セグメントをマイクロにし、ヨコの通信を制御することはできます。しかし、重要なハイブリッド環境への対応という点に課題が残ってしまいました。ネットワーク機器も、ハイパーバイザーもクラウド上に延伸することはできないためです。それゆえに、この2つの形式は、ハイブリッド/マルチクラウドに向かう環境に合わず、普及はさほど進みませんでした。そこで新たに出てきた解決策が③のエージェント方式です。

エージェント方式によるマイクロセグメンテーションは、既存のセグメンテーションで顕在化した課題(図1内①−③)を解決するものとして注目を集めています。

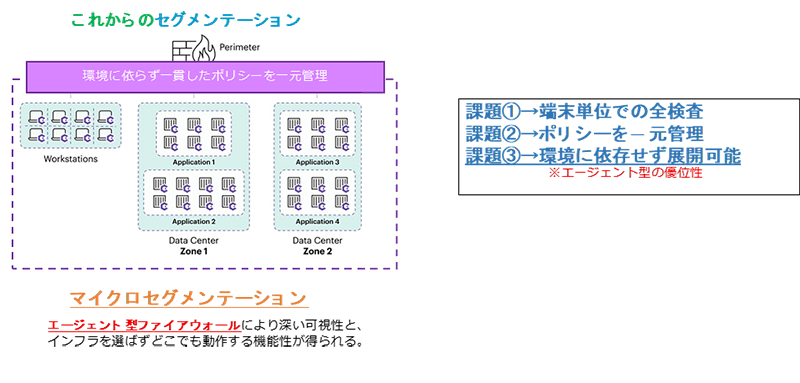

●エージェント方式によるマイクロセグメンテーションの利点|これからのセグメンテーションの姿

①エージェントをアセット毎にインストールすることで、端末・アセット単位でのセグメンテーションが可能

これにより、同一セキュリティゾーンや同一セグメント内でも通信の制御を行い、ゼロトラストにおけるアクセスの最小化に貢献でき、アセット単位での全通信の可視化・検査を実施できます。

②エージェントを介してポリシーを一元管理することにより、設定・構築や運用の効率化を実現

このエージェントはインフラに依存せずあらゆる環境のアセットにたいして展開することができるため、オンプレ・IaaS・コンテナ・仮想環境などの環境に依存せず、既存のネットワーク機器やハイパーバイザーの制約を受けずにマイクロセグメンテーションを行うことができます。

図 2. これからのセグメンテーションの姿

4.海外における動向

アメリカ合衆国においては、バイデン政権が2021年5月12日に署名した大統領令(Executive Order)においてサイバーセキュリティの強化が指令されていますが、この中で「ネットワークのセグメント化」を進めることが明文化されています。

また、この大統領令に伴い公開されたFact Sheet(要点をまとめた解説書)にはより詳細な対応方針が記載されており、これらは米国国立標準技術研究所(NIST)の発表したサイバーセキュリティフレームワーク(CSF)とSP800シリーズに基づいています。

NIST-SP800-207においては、ゼロトラストアーキテクチャを構築する上での必要なアプローチの一つとして、マイクロセグメンテーションを利用することが明文化されています。

このように、多くの国・地域では米国の基準(NIST-CSF, FedRAMP等)を参考に各国の基準が作成されるため、多くの国と地域で既にマイクロセグメンテーションがゼロトラストを構築する上での必須条件となっているのです。

日本においても、政府情報システムのためのセキュリティ評価制度(ISMAP)の策定においては米国のFedRAMPを参考に作成がなされていますが、そのFedRAMPにおいてもマイクロセグメンテーションがゼロトラストの要素として明文化されているため、今後日本においてもその注目度が上がることは間違いないでしょう。

漫画でよりわかりやすくまとめております。以下よりご覧いただけます。

まとめ

- これまでのゼロトラストでは、通信監視は社内―社外間通信に限られていた。

- 攻撃への対策は、侵入を許した後のふるまい検知とそれへの都度対応に終始している。

- ランサムウェア攻撃のさらなる増加に伴い、侵入を前提とした社内の社内アセット間東西方向の通信監視と攻撃の影響範囲を最小限に抑える事前対策が必要。

- 上記を実現する、マイクロセグメンテーションの注目度が上がっている。

- エージェント方式のマイクロセグメンテーションは従来のセグメンテーションの課題を解決するソリューションである。

- 米国では、社内アセット間の東西通信監視と事前対策を実現するセグメンテーションの導入が急速に進んでいる。

今回は【導入編】として、これまで見えているようで見えなかった社内リソース間の隠れた通信を可視化し、全ての環境を一元的に、また微細に制御していくことのできるマイクロセグメンテーションの概要をご紹介しました。

次回は、【入門編】を皆様にご紹介いたします。

Akamai Guardicore Segmentaionの詳細については、以下よりご覧いただけます。

ここまで読んでいただき、マイクロセグメンテーションに関してより詳細な情報を入手したいお客様はぜひ弊社にお問合せください。マイクロセグメンテーション製品の具体的な情報提供や製品デモなどを実施させていただきます。