ネットワークセキュリティ|知る×学ぶ

セキュリティ対策、まずはネットワーク!

伊藤忠テクノソリューションズ株式会社の山本です。

本記事では、企業に求められるこれからのネットワークセキュリティについて解説します。

▼ 目次

1. なぜネットワークで守るのか?

2. ネットワークセキュリティの過去と現在

3. これからの脅威に求められる対策

1. なぜネットワークで守るのか?

企業のセキュリティ対策において最初に検討されることが多いのがインターネットと社内ネットワークの境界で行う対策です。代表的な対策にはファイアウォールやIPSが挙げられます。今日ではファイアウォールの導入は当たり前の対策であり、大多数の企業で採用されています。

では、ネットワークを1つのポイントと捉えてセキュリティ対策を行うのはなぜでしょうか。

それは攻撃や脅威から企業内部のシステム環境をまるごと守るにはネットワークでの対策が最も適しているからです。攻撃者は外部のインターネットから企業の内部ネットワークへの侵入を図って攻撃を行います。攻撃者にとっての出入り口となるネットワーク境界で侵入を阻止するために、ネットワークセキュリティの対策が重要になるのです。

ネットワークセキュリティ = ネットワーク境界での防御

では、ネットワークセキュリティの過去と現在について次の章にて解説します。

2. ネットワークセキュリティの過去と現在

- 2-1. かつてのネットワークセキュリティ

- 2-2. 現在のネットワークセキュリティ(次世代ファイアウォール)

2-1. かつてのネットワークセキュリティ

ネットワークセキュリティを代表する製品のファイアウォールは1990年代に誕生しました。当時はブロードバンドが普及し始め、インターネットに接続する社内のPCやサーバの数は増加していました。それに伴いインターネットに接続するようになったコンピュータは外部からの脅威にさらされることになり、セキュリティリスクが課題になりました。そこで登場したのがファイアウォールでした。ファイアウォールとは、一般的にネットワーク境界に設置され、IPアドレスやポート番号などの情報から通信の許可や拒否を判断し制御する機能です。

インターネットの普及によって発現したセキュリティ課題に、不要な通信への対策が挙げられます。例えば、社外から内部ネットワークへ向けてSSHやRDPなどの通信が許可されていると、攻撃者によって社内のコンピュータが不正にアクセスされてしまう可能性がありました。また、社内から社外に向けた通信であっても不要な通信が許可されていれば、情報漏洩などのセキュリティリスクにつながりかねませんでした。

このような課題解決のために、ファイアウォールが多くの企業で導入されるようになりました。ファイアウォールの目的は、許可ルールに合致する必要な通信のみを通過させることです。許可ルールで定めた通信のみを通過させることで、課題であった不要な通信の遮断を実現します。

この必要な通信のみを許可し不要な通信は遮断するファイアウォールの考え方は、今日でもネットワークセキュリティの土台となっています。

2-2. 現在のネットワークセキュリティ(次世代ファイアウォール)

時代の変遷の中で新技術の登場や新たな攻撃手法の流行に伴い、ファイアウォールをすり抜ける脅威が現れました。例えば、ファイアウォールで許可した通信の中で送り込まれるマルウェアや脆弱性をついた通信が挙げられます。

そこで、このような脅威に対応するためこれまでのファイアウォールから進化を遂げた「次世代ファイアウォール」が登場しました。かつてのIPアドレスやポート番号をベースに通信を制御する従来型のファイアウォールと比較し、次世代ファイアウォールではアプリケーションの識別・可視化や豊富なセキュリティ機能を搭載した製品となっています。

次世代ファイアウォールの特徴として、下記の3点に分けて以下で解説します。

2-2-1. マルウェア対策

マルウェア対策というとエンドポイントのPCやサーバで行われる対策と感じる方も多いかと思いますが、次世代ファイアウォールにもマルウェア対策機能が搭載されています。

従来型のファイアウォールでは通信の中身までは見ていないため、そこにマルウェアファイルが含まれていても検知することができませんでした。一方、次世代ファイアウォールでは、マルウェアファイルの特徴を抽出したシグネチャを用いてマルウェアを検知します。通過する通信の中にマルウェアが含まれていたとしても、次世代ファイアウォールが持つシグネチャとのパターンマッチングを行い検出できるので、マルウェアをエンドポイントまで到達させません。

また、次世代ファイアウォールでマルウェア対策を行うことは内部からの不正通信の対策にも有用です。内部から実行される不正通信の一例として、C&Cサーバへのコールバック通信が挙げられます。もし、内部の端末がマルウェア感染しC&Cサーバへの通信が発生してしまっても、そのコールバック通信を検知・ブロックすることが可能なため、被害を最小限に抑えることができます。

2-2-2. IPS(侵入防御システム)

IPSとはIntrusion Prevention Systemの略称で、不正な通信を検知・ブロックする機能です。

従来型ファイアウォールをすり抜ける脅威の1つとして、脆弱性をついた通信を用いる攻撃があります。従来型のファイアウォールはあくまでもポートやプロトコルをベースにしたアクセス制御となるため、通信の中にOSやミドルウェアの脆弱性をついたコードが含まれていても通信は許可されそのまま通過させてしまいます。脆弱性をつく通信による攻撃を受けると、公開サーバであればサーバの乗っ取りや改ざん、サービス停止などの被害を出してしまう可能性があります。

こういった脅威対策のために許可する通信の中身を検査するIPSが必要になります。IPSは攻撃コードに合わせたシグネチャを持っており、通信の中身を検査することでシグネチャに該当した通信の検知・ブロックを実現します。

2-2-3. アプリケーション可視化

今日、アプリケーションの利用形態は大きく変わってきています。かつてはメールや動画再生サービスなどのアプリケーションは専用のソフトウェアで提供されていました。ところが、今日ではこれらのアプリケーションの多くがWeb経由によるSaaSでの提供へと変化してきています。このSaaS型のアプリケーション利用はすでに多くの企業で採用されており、例えば、業務メールにOffice 365を利用している企業は昨今では多くなっています。

そのような現状で課題となるのが、業務で許可されていないアプリケーション利用によるセキュリティリスク、いわゆるシャドーITです。

このシャドーITの対策が不十分な場合、情報漏洩やマルウェア感染といったセキュリティリスクを招いてしまいます。業務上許可していない外部ストレージサービスを従業員が利用し機密情報がアップロードされれば、情報漏洩の引き金になりかねません。また、反対にそのような無許可外部ストレージサービスから誤ってマルウェアファイルをダウンロードしてしまい感染源を作ってしまう可能性もあります。

このシャドーITの課題は、同じポート(80/443番ポート)で様々なアプリケーションが利用されるので、従来型のファイアウォールではアプリケーションを識別できず、解決することはできませんでした。

そこで、このセキュリティ課題への対策として、次世代ファイアウォールによるアプリケーション可視化のアプローチが必要となります。次世代ファイアウォールではアプリケーション層の通信までを見て、アプリケーションの識別やアプリケーションごとの制御が可能になります。

次世代ファイアウォールの導入によって、業務上利用しているアプリケーションは許可し、利用を禁止しているサービスや情報漏洩の原因となるアプリケーションはブロックすることが可能になります。

3. これからの脅威に求められるSSL通信の復号化

ここではこれからの対策として注目されているSSL通信への対応(検査・制御)について解説します。

・広がるSSL通信

・暗号化通信の悪用

・SSL通信を検査・制御するセキュリティ製品

3-1. 広がるSSL通信

近年ではSSL通信のように暗号化された通信が非常に増えています。多くの企業でも常時SSLのような暗号化通信の対応が進められています。インターネットのWeb通信全体におけるHTTPS通信の割合は爆発的に増加しており、2018年12月現在では全体の約70%はHTTPS経由となっています。SSLの導入は第三者による通信の盗み見の対策や通信する相手の真正性の確認などという点で今後もさらに増加が予測されています。

3-2. 暗号化通信の悪用

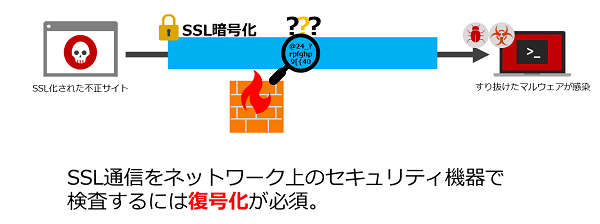

一方、SSL通信が世の中で一般的になることで、攻撃者によるSSL通信の悪用も増えています。これはSSL通信における課題として、暗号化されてしまった通信の中身がネットワーク上のセキュリティ機器でも検査できないという問題があるからです。SSL通信はデータの秘匿化のために通信の中身を暗号化し第三者による盗み見の対策が行える一方で、ネットワーク上の製品からも通信の中身が見えず検査ができません。そのためにSSL通信が攻撃者によるセキュリティ対策の抜け道になっているのです。

図 1. SSL 通信を悪用したサイバー攻撃

3-3. SSL通信を検査・制御するセキュリティ製品

SSL通信の割合が増加し続ける中で、これを対策せずにそのまま通過させてしまうのは大きなセキュリティリスクです。しかし、今日においてはまだSSL通信へのセキュリティ対策を行えていない企業は多くあります。そのため、日々リスクが高まる中で、多くの企業ではSSL通信の復号を行える製品の導入が必要となっています。

SSL通信の復号化ができる製品は様々ありますが、これまでに述べた次世代ファイアウォールでも復号化の機能を持つ製品があります。

例えば、Palo Alto Networks社が提供している次世代ファイアウォール(PAシリーズ)ではSSL通信を復号し、セキュリティ検査まで実施できます。次世代ファイアウォールでSSL通信を復号化することで、通信に含まれているマルウェアや攻撃コードの検知ができ、また、アプリケーションの識別制度も上がり、社内におけるSaaSなどの利用実態もより詳細に把握できるようになります。

次世代ファイアウォール Palo Alto Networks PA シリーズの詳細については、下記よりご覧いただけます。

まとめ

本記事では従来型のファイアウォールから現在多くの企業で導入されている次世代ファイアウォール、そして今後対策が求められるSSL通信の復号化について解説しました。

しかし脅威に対しては、ネットワークの対策だけでは全てをカバーできません。

繰り返しになりますが、ポイントはシステムをネットワーク、エンドポイント、サーバといったレイヤーにわけ、それぞれの場所で適切に対策を設けることです。

最良の多層防御を実現する上で、それぞれのポイントでどのような防御手段が必要なのか、詳細は下記よりご覧ください。

著者プロフィール

- 山本高弘

- 伊藤忠テクノソリューションズ株式会社在職中|1. 現在の担当業務 : セキュリティ製品のプリセールス|2. 保有資格:情報処理安全確保支援士(登録番号 020886)、ネットワークスペシャリスト|3. 趣味 : 登山、トランペット|4. 好物 : 鍋料理