トレンド・イベント・セミナーレポート|エンドポイントセキュリティ

Windows Server 2008サポート終了|仮想パッチ”で安全に使い続ける方法とは

2018年7月、伊藤忠テクノソリューションズとトレンドマイクロは、『サーバだってエンドポイント!今さら聞けないサーバセキュリティ』という標題でセミナーを開催した。本稿では、セミナー内の4つのセッションで最も関心の高かったトレンドマイクロの福井氏による講演「どうするWindows Server 2008 EOS ~”仮想パッチ”で安全に使い続ける方法とは~」を取り上げる。

トレンドマイクロ株式会社

プロダクトマーケティング本部

ハイブリッドインフラセキュリティグループ

シニアマネージャー 福井 順一 氏

▼ 目次

1. Windows Server 2008のサポートは2020年1月14日で終了

2. 仮想パッチによる脆弱性の保護について

3. ネットワーク型の防御“TippingPoint”のご紹介

4. Deep SecurityとTippingPointの違いについて

5. Deep Securityを導入すれば2023年までセキュリティ保護を提供

6. Deep Security運用について

1. Windows Server 2008のサポートは2020年1月14日で終了

サーバOSとして日本でも広く利用されてきたWindows Server 2008だが、サポート終了日が近づいている。¬Microsoft社は、本OSのサポート終了を2020年1月14日と発表している。

Microsoft社は、サポート終了前に新しいバージョンへのアップグレードを推奨している。しかし、現実にはコストやアプリケーションの互換性が課題となり、一部の企業ではアップグレードによる対応は容易ではない、と福井氏は語る。

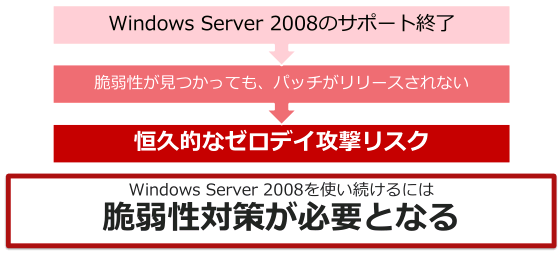

特に、一番の課題はアプリケーションの互換性である。業務用アプリケーションの中には、特定バージョンのOSでしが動作しないものがある。そのようなアプリケーションを利用する企業では、今後もWindows Server 2008を使い続けざるを得ないだろう。だが、サポート終了後のOSを使い続けることは、恒久的なリスクを内包し続けることになる。サポートが終了するということは、パッチ配信も停止することになる。サポート終了後も継続してWindows Server 2008を使用した場合、その後に見つかった脆弱性は正規パッチによる対処ができず、セキュリティリスクは高まってしまう。

図 1. Windows Server 2008 を使い続けることはリスクを伴う

2. 仮想パッチによる脆弱性の保護について

では、Windows Server 2008 を使い続けるには、どのようなセキュリティ対策をすべきなのであろうか?福井氏は、「仮想パッチ」を用いた脆弱性対策が必要と言う。

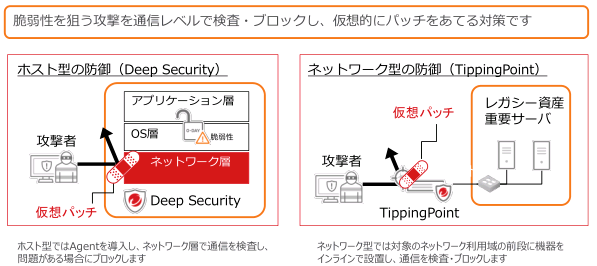

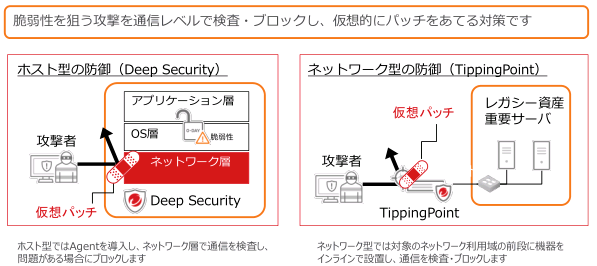

仮想パッチとは、脆弱性を狙った攻撃をネットワーク層で検査・ブロックすることで、仮想的なパッチをあてる対策だ。これはネットワーク層での対策のため、上位で動くOSやアプリケーションへの変更はなく、業務影響も最小限にできる。この仮想パッチを用いることで、サポート終了後のWindows Server 2008 であっても脆弱性を突いた攻撃からの防御が可能になる。

仮想パッチによる脆弱性の保護は、トレンドマイクロ社製品であるDeep SecurityとTippingPointによって実現可能である。Deep Securityでは、OSにソフトウェアをインストールし、ホスト型IPSとして脆弱性の脅威から守ることができる。もう一つがネットワーク型のTippingPointである。TippingPointはネットワークの出入り口に設置し、通過するパケットを検査・ブロックすることができる。以下では、特にTippingPointの特徴について紹介する。

図 2. “仮想パッチ” による脆弱性の保護

3. ネットワーク型の防御“TippingPoint”のご紹介

TippingPointは従来のIPS製品とは大きく異なり、下記2つの特徴を持つ。

3-1. チューニングレスな製品設計

IPS製品を導入するユーザーが直面する課題として、チューニングが困難という点が挙げられる。適用するルールの判断を誤り、サーバの通信を止めてしまったという苦い経験がある方も多いのではないだろうか。TippingPointでは、そういった心配が極力少ない製品デザインである点に特徴がある。あらかじめトレンドマイクロが推奨するルールセットが準備されているので、それを微調整するだけなため運用は非常に容易である。

3-2. 世界トップレベルの脆弱性リサーチ力

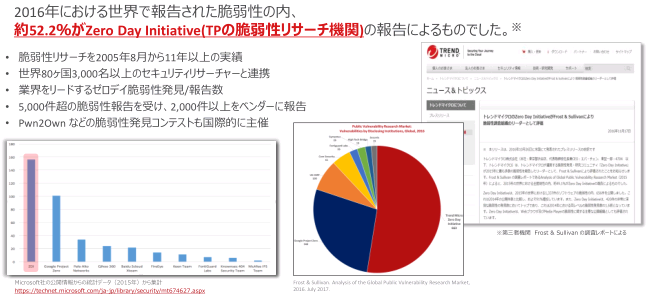

トレンドマイクロは脆弱性情報を収集するために、Zero Day Initiativeというリサーチ機関と協力関係にある。Zero Day Initiativeは、世界的にも有能なリサーチャーを3,000人以上束ね、日々新しい脆弱性情報の調査を行っている。Zero Day Initiativeがどれだけ世界的に有名かについては、下のグラフにて示されている。このグラフは2015年のMicrosoft社の公開情報で、Microsoft製品の脆弱性をどこの研究機関が見つけているかを示している。Microsoftの2015年の脆弱性についてはこのZero Day Initiativeが過半数以上を見つけている。このZero Day Initiativeのリサーチ力からいち早く正確な情報を入手し、トレンドマイクロではそれを製品に転化している。

図 3. 世界トップレベルの脆弱性リサーチ力

4. Deep SecurityとTippingPointの違いについて

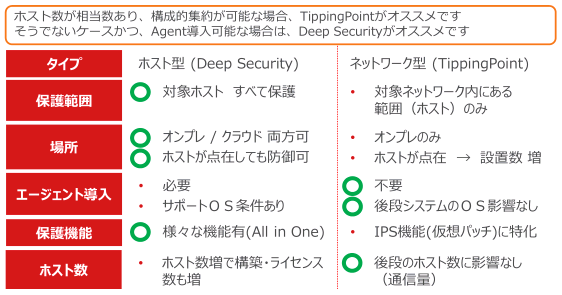

ここからはTippingPointとDeep Securityとの違いを焦点に、どういう使い分けができるか解説する。まずTippingPointのユースケースである。TippingPointはネットワーク型の製品のため、支店や工場といったシステムがまとまっている拠点の出入り口に導入する場合に適している。一方で、Deep Security はホスト型の製品であり、サーバ単位でインストールし守りたいサーバだけを対象とできる。本セッションの表題にもあるWindows Server 2008のセキュリティ対策という観点で考えると、Windows Server 2008をホストするシステム環境が点在している場合には、Deep Securityによるポイントでの対策が有効である。システムが1カ所のサーバルーム、データセンターに集中している場合では、TippingPointを導入することで統合的に対策が可能となる。対策したいサーバがどこにあるかを考え使い分けることが重要である。

図 4. 使い分け例

5. Deep Securityを導入すれば2023年までセキュリティ保護を提供

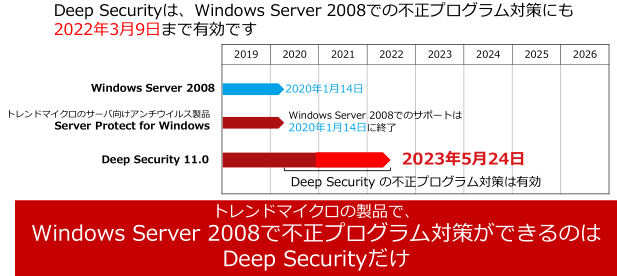

トレンドマイクロの製品を導入することで、Windows Server 2008はいつまで保護することが可能なのだろうか。

例えば、Deep Securityの最新バージョンである11.0を導入すれば、現在の予定では2023年5月24日までのサポートが保証されている。ユーザーはこの約4年半でシステムを安全に利用しながら、OSの移行やバージョンアップを検討する時間を持つことができる。

図 5. Deep Security 11.0 を導入すれば Windows Server 2008 を2023年までご利用いただけます

6. Deep Security運用について

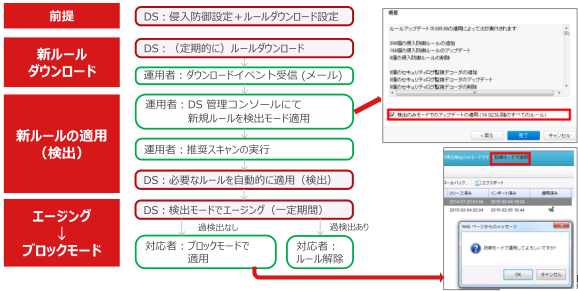

次にDeep Securityの運用についてルールチューニングとレスポンス対応の観点で解説する。まず、ルールチューニングである。仮想パッチのルール適用には推奨設定の検索という有用な機能がある。これはDeep Securityが対象サーバの情報を検索し、必要な仮想パッチのルールを重要度に応じてリコメンドや自動適用する機能である。ユーザーはこの推奨設定の検索機能を用いることで、これまで行っていたサーバ毎に手作業でルールを探し適用するといった手間から解放される。また、新しいルールの適用には、正常な通信を遮断してしまうリスクを課題に挙げるユーザーも多いかと思う。そのような不安を抱える場合は、最初は検出モードで導入し、その後ブロックモードに切り替える運用も可能である。極力リスクは減らし、最新のセキュリティレベルでの運用が実現できる。

図 6. DS ルールチューニング

(推奨スキャンで検出モード適用⇒後ブロックに)

また、レスポンス対応は予算に応じて検討することをお勧めする。最もよいと考えるのはDeep Securityを対象とした外部のMSS監視サービスを利用することである。そこまでは難しい場合、レポートの自動配信や定期的なメンテンナンスを行うことで、自社運用することも可能である。

まとめ

最後に、「Windows Server 2008の延命対策をするなら」というテーマで環境ごとにまとめている。仮想環境やクラウド環境の場合であれば、ホスト単位で対策しやすいDeep Securityを選択すべきだろう。ウイルス対策も脆弱性対策もできるので、柔軟で総合的な保護が可能である。一方、エージェントをインストールできないような環境やスペックが低いサーバの場合には、ネットワーク単位での対策としてTippingPointが適しているだろう。環境とサーバ自体の状況を鑑みて、ネットワーク型かホスト型かを検討していただければと思う。

図 7. Windows Server 2008 の延命対策

講演資料は下記よりダウンロードできます。