よくあるお悩みやご質問|クラウドxオンプレ

ハイブリッドクラウドの課題とは|パブリッククラウドとオンプレミスを接続する上でのベストプラクティス

日本企業でも着実に広がりつつあるパブリッククラウドの活用。

既存のオンプレミス・システムをパブリッククラウドに移行する取り組みは活況ですが、オンプレミス・システムが無くなるわけではなく、一部のシステムをオンプレミスで動かしながら、クラウドも利用するといった「ハイブリッドクラウド」の構成が主流です。

そこで本記事では、パブリッククラウドを構成する際の課題と解決するためのベストプラクティスについて解説します。

▼ 目次

1. ハイブリッドクラウドの課題とは

2. パブリッククラウドとオンプレミスを接続する手段とは

3. パブリッククラウド毎に異なる接続仕様

4. 楽して安全にパブリッククラウドと接続する方法とは

1. ハイブリッドクラウドの課題とは

近年、ハードウェアのリプレース時期を見据えてクラウド移行を検討するケースが増えています。これは、データセンターに設置していたオンプレミスシステムをパブリッククラウドに移行したいというニーズが高まっているためです。

クラウド移行の主な理由は下記になります。

- システム管理負担を軽減したい

- ハードウェアやシステムインフラのコストを下げたい

企業システムのクラウドシフトが着実に進みつつある一方で、オンプレミス・システムの必要性も依然として残っています。

主な理由は下記になります。

- 短期間でクラウドシフトを進めることは、大きなリスクを伴う

- 機密性の高いシステムや一部の基幹システム、工場内のシステムでは、セキュリティの観点から自社内の閉じた環境で運用したい

- 利用状況の変動が少なく、常に一定の負荷がかかるシステムでは、社内にハードウェアを設置した方がクラウド利用よりもトータルコストが安くなる

- 最終的にフルクラウド化を目指す企業でも、オンプレミスシステムが完全になくなるまでには、長い時間がかかる

従って、多くの企業では今後も長期にわたって、オンプレミスシステムが残り続けることになり、結果として企業システムは「ハイブリッドクラウド」となっていくことでしょう。

ハイブリッドクラウドとは、パブリッククラウドとプライベートクラウド、オンプレなど異なるインフラのメリットを組み合わせて利用する構成です。

ハイブリッドクラウドを構成するにあたっては、ひとつ課題が生じます。

課題とは、オンプレミスシステムとパブリッククラウドの接続になります。

2. パブリッククラウドとオンプレを接続する手段とは

パブリッククラウドとオンプレシステムを接続する手段は、主に下記の2つになります。

2-1. インターネットVPNでオンプレとパブリッククラウドを接続

パブリッククラウドはインターネット経由で利用することを前提にしています。

しかしセキュリティ確保のため社内運用しているシステムを、インターネット経由でパブリッククラウドに接続するのは、適切なアプローチであるとは言えません。

データ通信をVPNで保護したとしても、インターネットから不正アクセスされる危険性があるからです。

高い安全性を確保するには、閉域接続することが望ましいと言えるでしょう。

2-2. 専用線でオンプレとパブリッククラウドを接続

専用線による閉域接続は、通信品質とセキュリティの面で信頼できる点は自明の理です。

しかし、インターネット経由での接続に比べ、下記の課題があります。

- 閉域接続のための回線や機器を利用企業側が用意しなければならず、それらが問題なく動作することも自ら検証しなければならないからです。

- 閉域接続の要件は、クラウドサービス事業者によって大きく異なります。

このため複数のパブリッククラウドを利用している企業は、さらに複雑な問題に直面することになります。

3. パブリッククラウド毎に異なる閉域接続の仕様

パブリッククラウド毎に閉域接続の仕様は異なります。ここでは下記のサービスを例に挙げ、必要な情報や機器を見ていきましょう。

3-1. AWS

AWSへの閉域接続方法は、大きく2種類あります。

1つはクラウド接続プロバイダーのデータセンターに機器をハウジングし、そこから接続する方法で、下記が必要になります。

- 接続機器 (BGP、MD5認証、IEEE802.1Qをサポート)

- クラウド接続プロバイダーまでの回線

- ハウジング用の機器

- クラウド接続プロバイダーとのハウジング契約

- プライベートAS(Autonomous System)番号

- 2種類のVLAN ID

もう1つはクラウド接続事業者のサービスを利用する方法で、下記が必要です。

- 接続機器(BGPをサポート)

- プライベートAS番号

- VLAN ID

3-2. Microsoft Azure

Microsoft Azureと閉域接続する場合、IaaSとSaaS/PaaSとで接続方式が異なります。

Microsoft Azureには2種類のL2接続方法があります。

- Privateピアリング

- Microsoftピアリング

Privateピアリング方式では下記が必要になります。

- 接続機器(BGPをサポート)

- プライベートAS番号

- プライベートIPアドレス

Microsoftピアリング方式では下記が必要になります。

- 接続機器(BGP、NATをサポート)

- パブリックAS番号またはプライベートAS番号

- パブリックIPアドレス

- プライベートAS番号を利用する場合には、マイクロソフトによる検証・承認も必要

3-3. GCP

GCPのL2接続はAWSと同様に下記の方法があります。

- クラウド接続プロバイダーのデータセンターに機器をハウジングする方法

- 企業データセンターのBGPからクラウド接続プロバイダー経由で接続する方法

前者で利用企業側が準備すべきものは下記になります。

- 接続機器(BGPをサポート)

- ハウジング用機器

- クラウド接続プロバイダーまでの回線

- ハウジング契約

- プライベートAS番号

- VLAN ID

後者の場合には下記が必要になります。

- 接続機器(BGPをサポート)

- プライベートAS番号

- VLAN ID

またGCPではL2接続の他に、L3での閉域接続も可能です。

その方法としては、クラウド接続プロバイダーのデータセンターに機器をハウジングする方法と、企業データセンターのBGPからクラウド接続プロバイダー経由で接続する方法の2種類がありますが、使用機器に対する要件はL2接続とは異なります。

3-4. Oracle Cloud

Oracle Cloud への閉域接続は下記の二つの方式があります。

- プライベートピアリング

- パブリックピアリング

プライベートピアリングは「Oracle Cloud Infrastructure Compute」などのIaaSへの接続に利用され、パブリックピアリングは「Oracle Autonomous Data Warehouse」などのPaaSへの接続に利用されます。

注意点として、クラウド接続プロバイダーによってはプライベートピアリングのみの提供の場合がありますので、利用の際は事前確認が必要です。

プライベートピアリングを利用する際に準備するものとしては、下記になります。

- 接続機器(BGPをサポート)

- プライベートAS番号

- プライベートIPアドレス

両ピアリングとも接続帯域は他クラウドと比べ種類が少なく、1GBと10GBの2種類のみとなります。

4. 楽して安全にパブリッククラウドとの閉域接続する方法とは

このようにざっと俯瞰しただけでも、閉域接続には複数の方法があり、クラウドサービス事業者毎に要件が異なっていることがわかります。

利用企業はこれらの方式を熟知しておく必要があり、接続した後も問題なく動作するか否かを確認しなければなりません。

また実運用後に問題が発生した場合にも、その原因を自ら究明することが求められます。

このようなハードルを解消するために、CTCが2018年9月にリリースしたサービスが「CTC Cloud Connect」です。

CTC Cloud Connect は、CTC Cloud ConnectはAWS、Microsoft Azure、GCP、Oracle Cloud 等のパブリッククラウドと企業を、短期間でセキュア且つ低遅延で接続するサービスです。

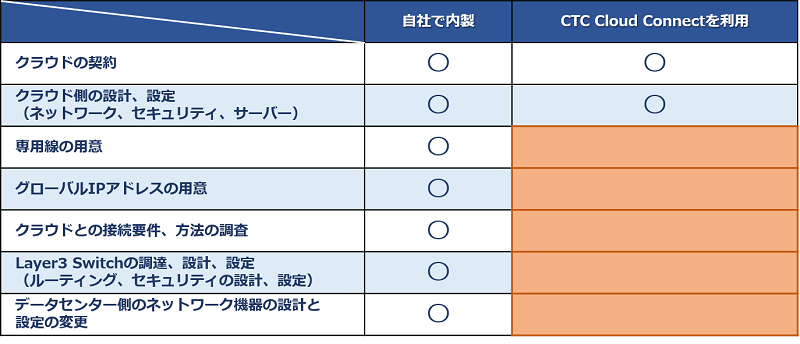

通常、クラウドの契約や設計や設定は、企業側が責任を持つ必要がありますが、CTC Cloud Connectをご利用いただくと、企業側の責任分担領域を縮小することができます。

表 1. CTC Cloud Connect を利用する企業側の責任分界領域

さらに企業は、クラウドサービス毎の接続方式の違いや、接続に何が必要なのかを熟知する必要がなくなります。

これに加えCTC Cloud Connectには、注目すべき3つの特徴があります。

- お手軽

- コスト

- セキュリティと高可用性

4-1. お手軽

クラウド接続用の専用線の手配に加え、マルチクラウド接続に必要なネットワークの構成は、CTC Cloud Connect の提供範囲に含まれており、お客様はクラウドの設計、設定に注力できます。

4-2. コスト

最低利用期間が1か月と短く設定されており(一般的な閉域網の最低利用期間は12ヶ月)、実証実験の際に安価なトータルコストとなるよう価格設定されています。

4-3. セキュリティと高可用性

CTCデータセンターからパブリッククラウドへの接続は、インターネットを経由しない閉域接続となっています。

また、異なるキャリアが提供する複数の専用回線で完全に冗長化され、サービス提供範囲の全ての機器に対する常時監視も行われており、可用性も極めて高くなっています。

CTC Cloud Connectを利用したパブリッククラウドとの構成の解説については、以下よりご覧いただけます。

さいごに

企業のシステムはクラウドを前提として検討が進められますが、オンプレミス・システムが無くなることはなく、パブリッククラウドとプライベートクラウド、オンプレ・システムなどの異なるインフラのメリットを組み合わせた構成が主流となります。

パブリッククラウドをセキュア且つ低遅延で利用するためには、本記事でご紹介した閉域接続がベストプラクティスと言えます。

CTCはAWS、Microsoft Azure、GCP、Oracle Cloud などのパブリッククラウドとオンプレミス・システムを閉域接続するサービス「CTC Cloud Connect」を提供しており、ハイブリッドクラウドを構成する上でのネットワークを短期間で提供することできます。

ハイブリッドクラウドを検討されている方は、是非、以下よりCTC Cloud Connectの料金をはじめとする詳細や事例をご覧ください。

_