脆弱性管理、診断|知る×学ぶ

「Nデイ」への備えの基本|脅威・脆弱性の上手な管理方法とは

ビジネス現場でのIT活用と共に進化してきたサイバー攻撃の手法は、時代とともに巧妙化し、被害も増大しています。

トレンドマイクロ社が2020年12月に公開した「2021年セキュリティ脅威予測(https://www.trendmicro.com/ja_jp/about/press-release/2020/pr-20201222-01.html)」においても、主なトピックの1つとして『修正プログラム適用までの空白期間を狙う「Nデイ脆弱性」の悪用が横行』が挙げられています。

どのようにすれば、巧妙化するNデイ攻撃から自社システムを守ることができるのでしょうか。

そこで、サイバー攻撃の脅威からビジネスを防衛している方に向け、Nデイ攻撃の概要から効果的な備えについて解説します。

▼ 目次

・経営課題となったITシステムのセキュリティ確保

・攻撃者の変化で増えた「Nデイ攻撃」

・Nデイ攻撃が横行している要因

・脆弱性を放置すれば、いずれは攻撃を受けることに

・Nデイ攻撃への効果的な備え

1. 経営課題となったITシステムのセキュリティ確保

自社システムのセキュリティレベルを高め、外部からのサイバー攻撃や内部不正への備えは、もはやIT部門だけの問題ではありません。

全ての企業経営者にとって避けて通れない重要な経営課題と言えます。

サイバー攻撃の被害を受けることは、下記に挙げるマイナス要因を生み出すためです。

- 自社の金銭的損失やシステムダウンに伴う機会損失を生む

- 株主や顧客、取引先といったステークホルダーに多大な迷惑をかける

- 社会に対する説明責任も生じる

それでは具体的に、どのような対策を講じるべきなのでしょうか。

ここで参考になるのが、経済産業省が公開している「サイバーセキュリティ経営ガイドライン(https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide2.0.pdf)」です。

同省は独立行政法人情報処理推進機構(IPA)とともに、ITの利活用が不可欠なビジネスの経営者を対象に、下記のような章立てになるガイドラインを提示しています。

- サイバーセキュリティは経営課題

- 経営者が認識すべき3原則

- サイバーセキュリティ経営の重要10項目

その中で注目したいのが「脆弱性関連情報の収集」や「脆弱性への対処」に関する記述が複数存在することです。

ITシステムには「必ず」と言っても過言ではないほど、何らかの脆弱性が存在します。

よほど単純なシステムでない限り脆弱性をゼロにすることは不可能であり、その潜在的な数はシステムの規模や複雑さに比例する傾向にあります。サイバー攻撃の多くは、この脆弱性を狙って行われます。

つまり脆弱性への対処は、サイバー攻撃に対して「先手を打つこと」に他ならないのです。

2. 攻撃者の変化で増えた「Nデイ攻撃」

脆弱性を狙ったサイバー攻撃というと、まだ修正プログラムが提供されていない脆弱性を対象にした「ゼロデイ攻撃」を思い浮かべる読者も多いかもしれません。

確かにこの種の攻撃は防御が難しく、特定の企業や組織を執拗に狙う「標的型攻撃」で多用される傾向があります。

しかし脆弱性対策でまず着目すべきなのは、ゼロデイ攻撃への備えではありません。

それ以上に重要なのが、すでに修正プログラムが提供されている脆弱性を狙う「Nデイ」攻撃への備えです。

ゼロデイが「脆弱性が発見・公開された日をワンデイ(1日目)とし、それ以前をゼロデイ(0日目)とする」という意味であるのに対し、Nデイとは「すでに発見・公開されてから1日以上(Nデイ)経過している」という意味です。

実際に最近では、Nデイ攻撃の数が増えているという指摘もあります。

コロナ禍のリモートワーク拡大は、この傾向に拍車をかける結果になっています。

3. Nデイ攻撃が横行している要因

なぜ、Nデイ攻撃が横行する傾向が出ているのでしょうか。下記のトレンドに注目すると、理解しやすくなります。

3-1. サイバー攻撃者の考え方の変化

Nデイ攻撃が横行する要因には、サイバー攻撃者の考え方の変化があります。

- ゼロデイ攻撃が主流であった従来

- クラッカー達は、自分たちの技術力を誇示するための、愉快犯的な側面が強かった

- 実際に攻撃が行われても、金銭的な被害にまで至ることは決して多くなかった

- 自分の技術力を誇示しやすかったのが、脆弱性を発見して攻撃するゼロデイ攻撃

- Nデイ攻撃が主流となった昨今

- ランサムウェアのように、身代金要求などの「実利的」な目的のために行われるサイバー攻撃が、圧倒的多数を占めるようになってきた

- サイバー攻撃は技術力を示す手段ではなく、収益を得るための手段に変るとともに、攻撃者の組織化も進んだ

- 組織全体の収益を継続的に確保するには、いつ発見されるかわからないゼロデイ脆弱性を使うのではなく、すでに数多く発見されているNデイ脆弱性を活用し、システマティックに攻撃したほうが効率的と考えられるようになった

3-2. 修正プログラムの多さ

クラウドシフトが進んだことでソフトウェアのリリースサイクルが短くなり、脆弱性に対する修正プログラムも頻繁に提供されるようになっていることです。

例えばマイクロソフト社のWindows 10では、セキュリティ更新プログラムが「月例」として提供されています。

これだけ頻繁に更新プログラムが提供される状況では、更新プログラムの適用で問題が発生しないかどうかを検証し、従業員が使う全PCへの適用計画を立案・実施した上で、従業員からの問い合わせ対応に備えることは、決して簡単ではありません。

しかも、更新プログラムを適用すべき対象はWindowsだけではないのです。

他にも、数多くのソフトウェアが存在する環境で迅速に更新プログラムを適用し続けることは、多くの企業にとって「現実的」とはいえない状況になっているのではないでしょうか。

更新プログラムの適用が遅れれば、当然ながらNデイ攻撃の格好の餌食になります。

そのような企業や組織が多ければ多いほど、攻撃者にとっては「楽に攻撃できる」対象が増えることになります。

「ゼロデイよりもNデイ」を選択する攻撃者が増えているのは、このようなターゲット側の事情も一因になっているのです。

経済産業省と共に「サイバーセキュリティ経営ガイドライン」の制作に関わったIPAも、Nデイ攻撃の問題を重視しています。IPAが2021年8月に公開した「情報セキュリティ10大脅威 2021(https://www.ipa.go.jp/security/vuln/10threats2021.html)」においても、「脆弱性対策情報の公開に伴う悪用増加」が10位にランクインしています。

これはまさしくNデイ攻撃のことを意味しています。

4. 脆弱性を放置すれば、いずれは攻撃を受けることに

それではNデイ脆弱性を狙う攻撃者は、どのように攻撃を進めていくのでしょうか。

そして、すでに修正プログラムが提供されている脆弱性を放置していたら、実際にどのようなことが起こり得るのでしょうか。

まず攻撃者は、すでに公開されている脆弱性の情報を利用し、それを悪用する攻撃方法を作り上げます。

このような攻撃手法を生み出すためのツールも、インターネット犯罪者のプラットフォームである「ダークウェブ」で取引されていると言われています。

後は、脆弱性が放置されているシステムを見つけ出し、攻撃を開始するだけです。

以前は特定の大企業や政府組織を狙った「標的型攻撃」が目立っていましたが、今では目的が身代金などの金銭であるため、無差別に攻撃するサイバー攻撃も増えています。

これまで攻撃の被害がなかったのは、単に幸運だっただけなのかもしれません。

既知の脆弱性を放置しておけば、いずれは攻撃を受け、何らかの被害が生じることになるでしょう。

つまりこれは「時間の問題」に過ぎないのです。

新たな脆弱性が発見されてから、それが実際にサイバー攻撃に悪用されるまでの時間は、決して長くありません。

攻撃者側は組織化・分業化しており、ビジネスとして攻撃を行っているからです。実際に「脆弱性攻撃コードの50%は脆弱性公開から14日以内に開発される」というデータもあります。

自社システムにとって影響が大きい脆弱性は、たとえ短期間でも放置してはいけないのです。

5. Nデイ攻撃への効果的な対策

このようなリスクを回避するためには、継続的な脆弱性管理を適切に行う必要があります。

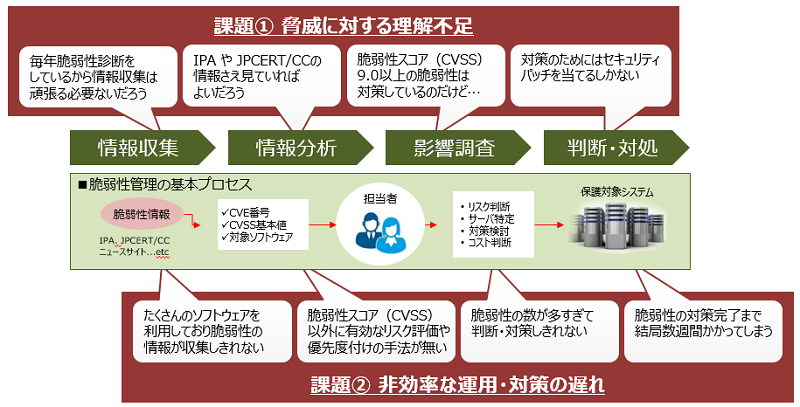

以下のように、脆弱性に関する情報収集と分析を行い、影響範囲を調査し、必要に応じてセキュリティ修正プログラムを適用する、というサイクルを繰り返すのです。

図 1. 脆弱性管理の課題

しかしこれを適切に行うには、セキュリティを深く理解した人材が必要です。

このような人材を確保できる企業や組織は、決して多くはありません。

その結果、不十分な理解にもとづく不適切な対策が行われたり、非効率な運用によって対策が遅れてしまう危険性があります。

この問題を解決する上で効果的なのが、セキュリティ専門家へのアウトソースです。

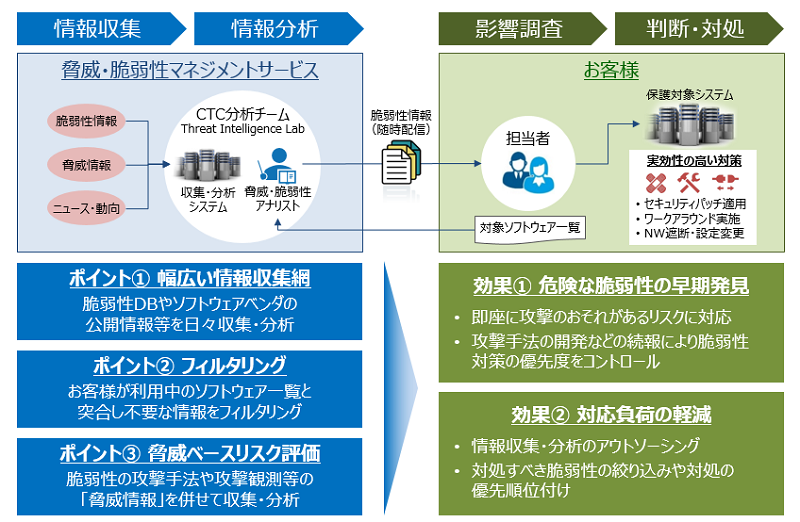

伊藤忠テクノソリューションズ(以下、CTC)では「脅威・脆弱性マネジメントサービス」を提供しており、お客様に変わって脅威・脆弱性情報の収集・分析を行い、お客様からいただいたソフトウェアリストにもとづき、関係性のある脆弱性情報を随時提供しています。

これによって、危険性の高い脆弱性の早期発見や、対処すべき脆弱性の絞り込み、さらには優先順位付けも容易になり、対応負荷の軽減も可能になるのです。

図 2. 脅威・脆弱性マネジメントサービスの特長(Basic プラン)

また、CTCグループのCTCテクノロジー株式会社と保守契約を締結しているお客様の場合には、CTCが提供する脅威・脆弱性マネジメントサービスのレポートにもとづき、セキュリティ修正プログラムの適用をCTCテクノロジーの保守担当者にお任せいただくことも可能です。

つまり、CTCグループであれば、脆弱性の情報収集・分析から実際のセキュリティ修正プログラムの適用まで、ワンストップで実施することも可能です。

脅威・脆弱性マネジメントサービスには「Basicプラン」の他に「Advancedプラン」もあります。

当サービスの詳細を解説した資料については、以下よりご欄いただけます。

まとめ

本記事のポイントをまとめると、以下のようになります。

- ITシステムのセキュリティ確保は経営課題であり、その中でも基本と言えるのが脆弱性への対処である

- 最近では既知の脆弱性を狙った「Nデイ攻撃」が横行

- Nデイ攻撃を回避する上では、脆弱性の管理が不可欠

- 脆弱性管理にはセキュリティに関する深い理解が必要になるため、多くの企業や組織にとっては簡単ではないため、セキュリティ専門家へのアウトソースが効果的

- CTCは、このニーズに対応できる「脅威・脆弱性マネジメントサービス」を提供している

- またCTCグループには、お客様システムの保守を行っているCTCテクノロジー株式会社があり、同社のサービスを併用することでセキュリティ修正プログラムの適用までワンストップで対応可能

尚、「Nデイ」脆弱性の概要から効果的な備えについての解説については、以下よりご覧いただけます。

「Nデイ」や「ゼロデイ」攻撃の脅威からビジネスを守るため、脅威・脆弱性情報の収集と分析に加え、危険性の高い脆弱性の早期発見や、対処すべき脆弱性の絞り込み、さらには優先順位付けを実現したい、或いは、これらの負荷に課題を抱えている方は、まずはCTCの「脅威・脆弱性マネジメントサービス」の詳細をご確認ください。