脆弱性管理、診断|知る×学ぶ

ゼロデイ脆弱性への迅速な対処方法とは|リスクへの備えは脅威・脆弱性管理から

サイバー攻撃者の組織化や実利化に伴い「Nデイ」脆弱性を狙う攻撃が増加している昨今、未公開の脆弱性である「ゼロデイ」脆弱性を狙った攻撃がなくなったわけではありません。

新たな脆弱性が発見された際は、その脆弱性に対する修正プログラムが公開されるまでの期間を狙い、攻撃を仕掛けられる危険性は常に存在するのです。

実際に、新たな脆弱性は様々なソフトウェアで発見され続けています。

そこで本記事では、悪質なサイバー脅威からビジネスを防御している方に向け、ゼロデイ攻撃の概要から迅速な対処方法について解説します。

▼ 目次

・「Nデイ」と同様に現在も注意が必要な「ゼロデイ」

・繰り返し発見される新たな脆弱性

・ゼロデイ攻撃に打ち勝つ鍵とは

・CVE番号の採番前に、脆弱性への対策情報を得る方法

1. 「Nデイ」と同様に現在も注意が必要な「ゼロデイ」

ゼロデイ攻撃とは、発見された脆弱性の修正プログラムが公開されるまでのタイムラグをついた攻撃の総称を指します。

ゼロデイが「脆弱性が発見・公開された日をワンデイ(1日目)とし、それ以前をゼロデイ(0日目)とする」という意味であるのに対し、Nデイとは「すでに発見・公開されてから1日以上(Nデイ)経過している」という意味です。

ゼロデイ攻撃は、脆弱性の存在や修正プログラムが公開されていない中で発生することから、攻撃への対処が困難な脅威と言えます。

その一例が「GhostScript(ゴーストスクリプト)」の脆弱性です。

GhostScriptとは、PostScriptやPDFといったページ記述言語のレンダリング(言語記述にもとづいてページ画像を生成すること)などを行うためのライブラリパッケージであり、数多くのOSに移植され、複数のソフトウェアに組み込まれる形で広く活用されています。

そのゼロデイ脆弱性が大きく注目されたのは2017年4月でした。

GhostScriptには悪意のあるコンテンツの処理を安全に行うために「-dSAFER」というオプションがありますが、細工されたEPS(Encapsulated PostScript)ファイルを処理すると、このオプションが回避され、任意のコードが実行される危険性があるという脆弱性が発見されたのです。

実際にこの脆弱性を狙ったマルウェアが出回っていたこともわかっています。

しかしGhostScriptの脆弱性発見は、これで終わりではなかったのです。

2. 繰り返し発見される新たな脆弱性

2018年8月、再び「-dSAFER」オプションが回避される脆弱性が見つかりました。

これは「CVE-2018-16509」というCVE番号が採番され、前回以上に強く注意喚起されることになりました。

その結果、2017年に発見されたGhostScriptの脆弱性よりも注目が高まりました。

CVEとは「Common Vulnerabilities and Exposures」の略であり、発見された脆弱性に対してCNA(CVE Numbering Authority)が付与されるユニークな番号のことです。

その後もGhostScriptには複数回にわたって脆弱性が発見されており、最近では2021年9月に新たな脆弱性が見つかっています。

これはリモートから対象システム上で任意のコードを実行でき、制御権を完全に掌握できるというもので、ベトナムのセキュリティ研究者であるNguyen The Duc氏が指摘し、その動作を検証するためのPoCコードも公開されました。

その内容を解説する記事(https://securityaffairs.co/wordpress/121940/hacking/ghostscript-poc-exploit.html)も、Security Affairsによって9月7日に公開されています。

ここでは一例としてGhostScriptを取り上げましたが、繰り返し脆弱性が発見されているソフトウェアはこれだけに限りません。

ソフトウェアの多くは時代とともに機能が拡張され、それに伴ってコード量も爆発的に増える傾向があります。

そしてコード量が増えていけばこれに比例する形で、脆弱性を生み出すバグも増えていきます。

新たな脆弱性発見は、今後も加速度的に増えていくことになるでしょう。

そのたびに、ゼロデイ攻撃が発生する危険性があるのです。

3. ゼロデイ攻撃に打ち勝つ鍵とは

今後も継続して発生しうるゼロデイ攻撃に対して、どのように対処すべきなのでしょうか。

その鍵となるのが、いち早い情報収集です。

CVE番号が採番されている脆弱性は、当然ながら発表された時点で情報を入手し、自社のシステムへの影響の有無を判断しなければなりません。

そして可能ならば、CVE採番前の脆弱性についても情報を収集しておくことが望ましいと言えます。

ただし、これを自社のエンジニアだけで行える企業は、極めて少数だと言えるでしょう。

セキュリティに関する高度な知識を持つ人材が、日々の情報収集を行った上で、個々の脆弱性に対して自社システムへの影響度を判断しなければならないからです。

そこで検討に挙がる点が、人材不足を補うための外部のセキュリティ専門家集団の活用です。

セキュリティに詳しいパートナーと手を組み、その情報収集と判断を任せてしまうのです。

4. CVE番号の採番前に、脆弱性への対策情報を得る方法

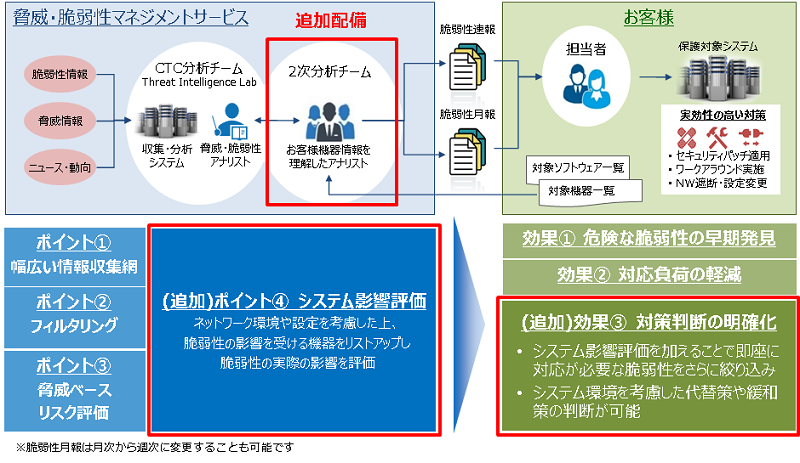

伊藤忠テクノソリューションズ(以下、CTC)の「脅威・脆弱性マネジメントサービス」であれば、このような要望にも対応可能です。

このサービスの「Advancedプラン」を選択することで、お客様のシステムを熟知したチームが、最適化された脆弱性情報の提供と対策の提案を実施します。

これに加えてCVE番号が採番される前の脆弱性についても、情報の提供と推奨対策を提示することが可能なのです。

図 1. 脅威・脆弱性マネジメントサービス概要図(Advancedプラン)

その具体的なイメージをつかんでいただくため、脅威・脆弱性マネジメントサービスによる対応事例をご紹介します。

4-1. GhostScriptの脆弱性への対応事例

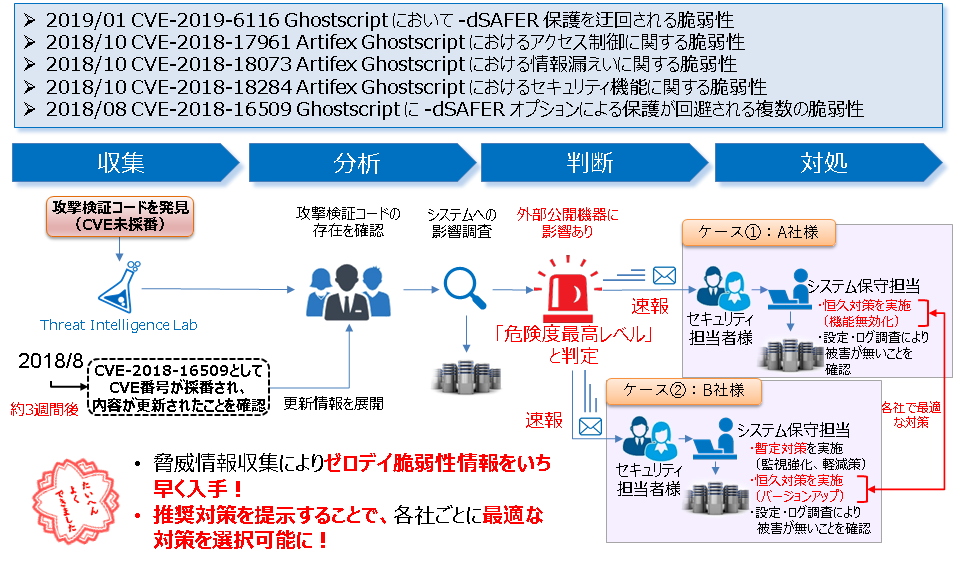

2018年8月、GhostScriptの脆弱性が発見されました。

同月、この脆弱性に対してCNAがCVE番号「CVE-2018-16509」を採番しました。

GhostScriptはCVE番号が採番される以前から確認されており、CTCも攻撃検証コードの存在を確認していました。

いち早く、この脆弱性を「危険度最高レベル」と判定したCTCは、お客様に速報を送ると共に、複数の推奨対策を提示し、お客様ごとに最適な対策を選択できるようにしていました。

その後、CVE番号が採番された段階で、更新情報も展開しています。

図 2. GhostScriptの脆弱性対応事例(一部)

4-2. Apache Struts2の脆弱性への対応事例

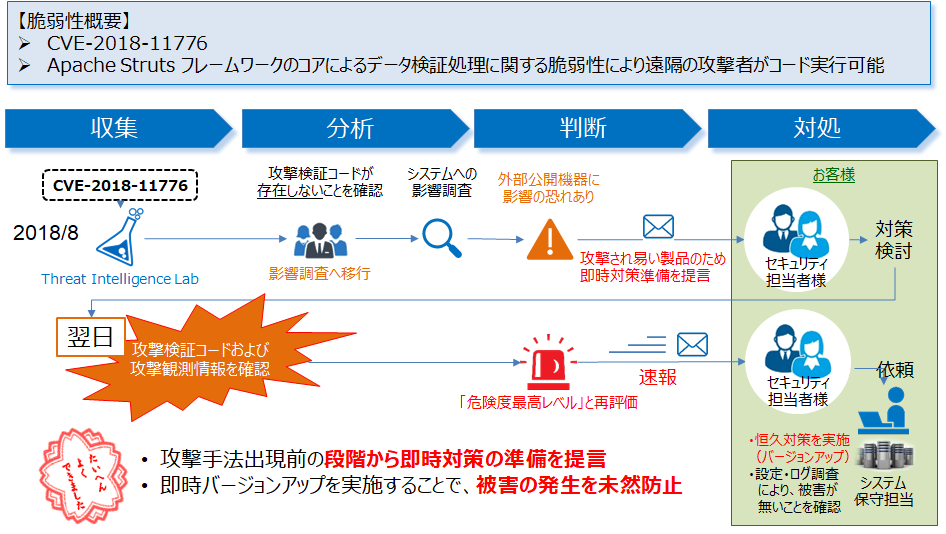

2018年8月、Apache Struts2の脆弱性も発見されました。

同月、この脆弱性に対してCNAがCVE番号「CVE-2018-11776」を採番していますが、CTC はこれに対しても同様の対処を行っています。

この時は「攻撃検証コードが存在しない」ことを確認した上で、対策の提言を実施しましたが、その翌日に「攻撃検証コードと攻撃観測情報」を確認しました。

そこでCTCは、この脆弱性を「危険度最高レベル」と再評価し、いち早くお客様に速報を発報しています。

攻撃手法出現前の段階から準備を提言すると共に、状況の変化にもいち早く対応することで、被害の発生を未然防止することに成功しているのです。

図 3. Apache Strutsの脆弱性への対応事例

脅威・脆弱性マネジメントサービスを活用すれば、脆弱性の存在をCVE採番される前から把握でき、攻撃状況などに合わせて最適な対策を打つことができます。

すでに修正プログラムが存在する脆弱性を確実に潰した上で、さらに攻撃者への先手を打つことで、より確実性の高い防御が可能になります。

さらに、CTCテクノロジー株式会社(以下、CTCT)と保守契約を締結しているお客様の場合には、CTCの「脅威・脆弱性マネジメントサービス」のレポートにもとづいて、セキュリティ修正プログラムの適用をCTCTの保守担当者にお任せいただけます。

つまりCTCグループであれば、脆弱性の情報収集・分析から実際のセキュリティ修正プログラムの適用まで、ワンストップで実施することも可能なのです。

脅威・脆弱性マネジメントサービスには「Advancedプラン」の他、「Basicプラン」があります。

当サービスの詳細を解説した資料については、以下よりご欄いただけます。

まとめ

当記事で述べたポイントをまとめると、以下のようになります。

- 近年は「Nデイ」攻撃が増えているが、「ゼロデイ」脆弱性を狙った攻撃がなくなったわけではない

- ソフトウェアの脆弱性は繰り返し発見されており、そのたびにゼロデイ攻撃の危険性が生じている

- このような危険性を回避するには、脆弱性に関するいち早い情報収集が必要。できればCVE採番される前の脆弱性についても、情報を入手すべき

- しかしそのためには、セキュリティに詳しい人材を情報収集・判断に張り付けておく必要がある

- セキュリティ人材不足に有効策となるのが外部の専門家によるサービス

- CTCの「脅威・脆弱性マネジメントサービス」であれば、このような要望にも対応可能

- これまでにも複数のゼロデイ脆弱性に対し、CVE採番前から情報を収集した上で、お客様毎に最適な提言を行っている

- CTCグループにはお客様システムの保守を行っているCTCTがあり、同社のサービスを併用することでセキュリティ修正プログラムの適用までワンストップで対応可能

尚、「Nデイ」脆弱性の概要から効果的な備えについての解説については、以下よりご覧いただけます。

「Nデイ」や「ゼロデイ」攻撃の脅威からビジネスを守るため、脅威・脆弱性情報の収集と分析に加え、危険性の高い脆弱性の早期発見や、対処すべき脆弱性の絞り込み、さらには優先順位付けを実現したい、或いは、これらの負荷に課題を抱えている方は、まずはCTCの「脅威・脆弱性マネジメントサービス」の詳細をご確認ください。