よくあるお悩みやご質問|セキュリティ監視・運用・診断

セキュリティ人材の育成ポイントとは、人材不足を解消する方法とは

ランサムウェアや標的型攻撃など、日々、高度化するサイバー攻撃。

これらの脅威を防ぐには、高度な知識と技術を備えた情報セキュリティ人材が欠かせません。

企業は自社の情報セキュリティ技術者によるスキルトランスファーやOJTなどで情報セキュリティスタッフの育成を図っています。

しかし、それだけでは技術的にも効率的にも十分ではないことは、昨今の標的型攻撃による被害や情報漏えい等の増加が物語っています。

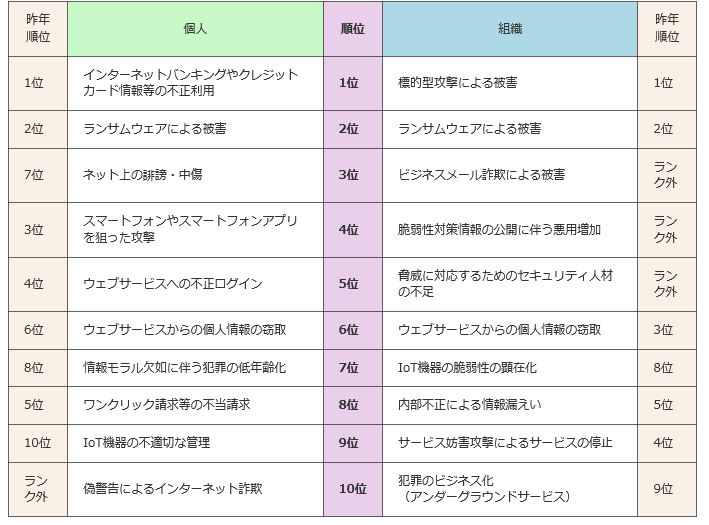

2018年4月に独立行政法人情報処理推進機構(以下:IPA)が発表した『情報セキュリティ10大脅威 2018』によると、昨年はランク外だった「脅威に対応するためのセキュリティ人材の不足」(組織部門)が5位にランクイン。

あらためて多くの企業がセキュリティの人材不足に悩んでおり、危機感を抱いていることが明らかになりました。

表 1. 情報セキュリティ 10 大脅威 2018

人材が必要であれば、人材を育成、或いは外部へのアウトソースを検討する必要があります。

とはいえ、どのようにしてセキュリティ人材を育成していけば良いのでしょうか。

そこで本記事では、セキュリティ人材の育成のポイントから、セキュリティの基礎を体系的に学ぶ方法について解説します。

▼ 目次

・難航を極めるセキュリティ人材の確保と企業の取り組み

・セキュリティ人材の育成ポイント

・セキュリティの基礎から実践までを体系的に学ぶ方法とは

・今すぐ、セキュリティ人材の不足を解消する方法とは

1. 難航を極めるセキュリティ人材の確保と企業の取り組み

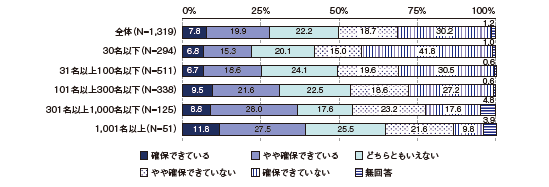

IPAが発行する『IT人材白書2018』では、情報セキュリティ技術者を確保できていない企業が30.2%と最も高くなっています。

従業員規模別に見ると、従業員規模が小さくなるに従い「確保できていない」割合が高くなっています。

図 1. 企業の情報セキュリティ技術者の確保状況 (従業員規模別)

出典:独立行政法人情報処理推進機構(IPA)発行 『IT人材白書2018』第3部 第1章 113ページ

上記より、多くの企業は情報セキュリティ人材確保の難しさを抱えていることが窺えます。

人材の確保が困難を極めるのであれば、人材を育成する側面における国内企業の動向はどうでしょうか?

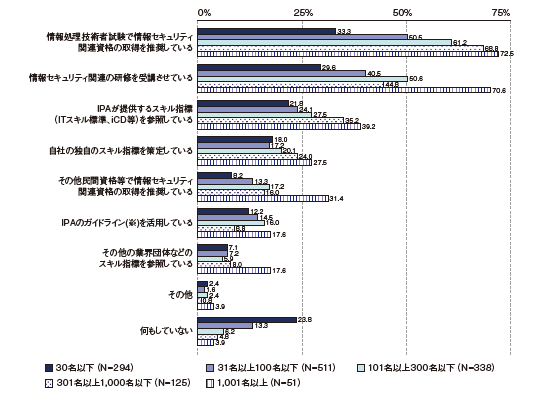

図 1 は、情報セキュリティに携わる人材育成にむけた取リ組みに向けた取り組みについてを尋ねた結果を、従業員規模別に比較したものです。

図 1. IT 企業の情報セキュリティに携わる人材の育成の取りくみ (従業員規模)

出典:独立行政法人情報処理推進機構(IPA)発行 『IT人材白書2018』第3部 第1章 112ページ

従業員規模にかかわらず「情報処理技術者試験で情報セキュリティ関連資格の取得を推奨している」割合が最も高く、次いで「情報セキュリティ関連の研修を受講させている」割合が高い結果となりました。

資格取得により体系的な知識を得る事は重要ですが、はたして知識だけで十分と言えるのでしょうか?

2. セキュリティ人材の育成ポイント

結論、人材育成において重要なポイントは、いかに効率的に基礎から実践まで習得できるかになります。

勿論、水準知識を得るための資格取得も重要です。

しかし、脅威に立ち向かうためのスキルを養う上では、実際に脅威を体感し、対策を自分自身で考えることで、初めて身に付くものではないでしょうか。

よって、新任セキュリティ担当を育成する際の初手は、セキュリティ担当者が知っておくべき点を体系的に学べるトレーニングの受講を検討すると良いでしょう。

3. セキュリティの基礎から実践までを体系的に学ぶ方法とは

伊藤忠テクノソリューションズ株式会社 (以下、CTC) では、ハッカーの視点からコンピュータネットワークの脅威を認識するコースや、セキュリティ侵害の検知/分析手法を学習するコースなど、特色のあるセキュリティコースを取り揃え、サイバー攻撃手法の具体的な仕組みや適切なセキュリティ対策について学んでいただけるトレーニングを取り揃えています。

「実践!セキュリティ『サイバー攻撃手法とその対策』(2 日間)」では、ハッキングツールを用いたハンズオンを通して、コンピュータネットワークにおける脅威とその対策について学習するコースです。

不正アクセスやDoS/DDoS攻撃といった従来型のサイバー攻撃だけでなく、最近注目を集めている「標的型攻撃」についても取り上げ、それぞれの技術的な仕組みを学習します。

また、情報セキュリティ対策の概念や、ファイアウォール(従来型/次世代)、UTM等の各種セキュリティデバイスの特徴についても学習します。 具体的な内容は、以下となります。

- セキュリティ情勢の変化

- 近年のインシデント事例

- インシデントの影響

- サイバー攻撃の背景/傾向の変化

- 不正アクセス

- 侵入前の事前調査

- インターネット探索、アドレススキャン、ポートスキャン、脆弱性スキャン

- 侵入行為

- パスワードクラック、スニッフィング(盗聴)、脆弱性を突く攻撃、Webサーバへの攻撃、DNSサーバへの攻撃

- 侵入後の行動

- バックドア、証拠隠滅

- マルウェア

- 代表的なマルウェアの種類

- コンピュータウィルス、ワーム、トロイの木馬、RAT、ボット、スパイウェア、キーロガー、ランサムウェア

- マルウェアの感染経路

- ドライブバイダウンロード攻撃

- DoS/DDoS攻撃

- DoS攻撃

- Flood系攻撃、LAND攻撃、Smurf攻撃、脆弱性を利用したDoS攻撃

- DDoS攻撃

- ボットネット、反射型DDoS攻撃

- 標的型攻撃

- 標的型攻撃の分類

- 標的型攻撃の流れ

- 初期潜入

- ソーシャルエンジニアリング、標的型攻撃メール、マルウェアゼロディ脆弱性の利用、水飲み場攻撃

- 攻撃基盤構築

- パスワードハッシュの取得、Pass the Hash、SMB共有の悪用

- 攻撃最終目的の遂行

- 機密情報のアップロード

- 情報セキュリティ対策

- 情報セキュリティの概念

- 情報セキュリティ対策の分類

- 代表的なセキュリティ対策製品

- ファイアウォール(従来型 vs 次世代)、IDS/IPS、UTM

これらセキュリティ情勢の変化から情報セキュリティ対策まで、サイバー攻撃手法を中心として2日間に渡り、座学だけでなく実機の操作を通して学びます。

受講後は、情報セキュリティスキルが格段にアップしたことが実感できる内容となっております。

この他にも、下記の実践的な教育コースをご用意しており、企業のセキュリティ担当者のスキル向上のための支援をご提供しています。

- 実践!セキュリティ『セキュリティ運用/インシデント検知』

- 実践!セキュリティ『インシデント対応/フォレンジック調査』

教育コースの詳細については、下記より「CTC教育サービスサイト」をご覧ください。

4. 今すぐ、セキュリティ人材の不足を解消する方法とは

セキュリティ人材の育成は中長期的な取組が必要です。

人材不足を補う選択肢として、セキュリティ業務の一部のアウトソーシングを検討すべきでしょう。

とくに、セキュリティ機器のログ監視・分析など高度な専門スキルと製品知識を要する業務については、専門のセキュリティアナリストへのアウトソーシングが有効です。

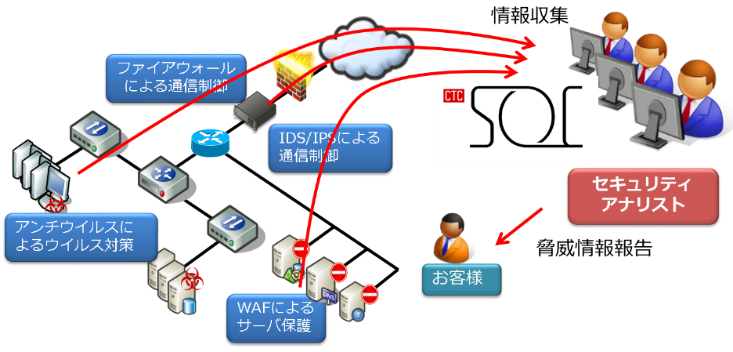

CTC ではMSS(マネージドセキュリティサービス)を提供しており、24時間365日、CTC-SOC(セキュリティオペレーションセンター)がお客様サイトで稼働しているセキュリティ製品のログをでモニタリングを実施しています。

セキュリティの専門技術者が、さまざまな機器から通知されるセキュリティイベントを相関的に調査・分析を行い、発生している脅威をレベルに応じて報告します。

図 3. お客様サイトで稼働しているセキュリティ製品から CTC-SOC にログが送信されているイメージ

さらに、脅威内容から緊急対処が必要と判断した場合(セキュリティインシデント)には、監視対象機器を使用した緊急措置(通信遮断)を実施されるため、自社のセキュリティレベルが一段と向上します。

SOCの詳細な解説については以下よりご覧いただけます。

まとめ

- 人材育成において重要なことは、いかに効率的に基礎から実践まで習得できるか。

- セキュリティのスキルは何よりも脅威を体感し、その対策を自分自身で体験すること。

- セキュリティ機器のログ監視・分析など高度な専門スキルと製品知識を要する業務に関しては、アウトソーシングを検討する。

セキュリティ人材は不足しており、理想のセキュリティ体制は直ぐに整えられるものではありません。

中長期的な人材育成と即時的なアウトソースの両輪でセキュリティ体制の強化をご検討していただければと思います。

また、高度な専門スキルを要する業務についての支援を必要とされる際は、CTC-MSS へのアウトソーシングをご検討いただけますと幸いです。