セキュリティ監視・運用・診断|知る×学ぶ技術・機能解説、ノウハウ|セキュリティ監視・運用・診断

エンドポイントセキュリティの強化|EDRのポテンシャルを「120%引き出す」MDR活用方法

ハイブリッドクラウド時代に入ったことで、大きく変化しつつあるセキュリティの考え方。

従来の「境界型セキュリティ」は有効性が低下しており、それに代わる考え方として「ゼロトラスト・セキュリティ」が注目されるようになっています。その重要な構成要素の1つが「Endpoint Detection and Response(EDR)」です。

EDRとは、サーバやPCなどのエンドポイントに対しての攻撃をリアルタイムで監視・検知し、万が一の時には侵害状況を調査・対応する侵入後の対策のことを指します。既存の防御策を突破する巧妙な脅威を早期に発見し、被害を最小限に抑制する目的ですでに導入している企業も増えています。

しかしこのEDRを正しく理解し、そのポテンシャルを十分に引き出せているでしょうか。そこでここでは、EDRの本質について改めて考えると共に、そのポテンシャルを「120%引き出す」活用方法について解説します。

▼ 目次

1.EDRの導入が加速している背景

2.EDRの本質

3.EDRの運用上の問題点

4.EDRの効果を引き出すための運用体制

5.CTCが提供する「MDR✕SOC」サービス

6.まとめ

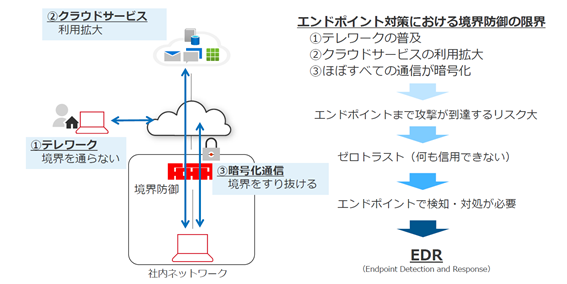

1.EDRの導入が加速している背景

ここ数年で急速に拡大しているEDRの導入。その背景には、テレワーク・リモートワークが広がったことと、クラウドサービスの利用拡大があります。

通常の一般的なセキュリティ確保の手法は、社内ネットワークと外部ネットワーク(インターネット)との「境界」にセキュリティ製品を置き、ここで通信トラフィックを監視しながら脅威を遮断する、というものでした。

しかし、テレワークで使われる端末(エンドポイント)は社内ネットワークの外側にあり、そこで行われる通信はこの「境界」を通りません。またクラウドサービスを使用する際には通信内容が暗号されるため、「境界」に設置したセキュリティ製品でその内容を認識することが困難です。

その結果、マルウェアなどの脅威を内包した通信も、そのまま「境界」をすり抜けて、社内のエンドポイントに到達してしまいます。もちろんテレワーク端末のように社外にあるエンドポイントの場合には、当然ながら「境界」での脅威認識は不可能です。

このような状況から、すでに「境界」でのセキュリティ確保は限界を迎えています。そこで重視されるようになったのが「エンドポイントそのもののセキュリティ強化」であり、その手段として利用が拡大しているのがEDRです。

2.EDRの本質

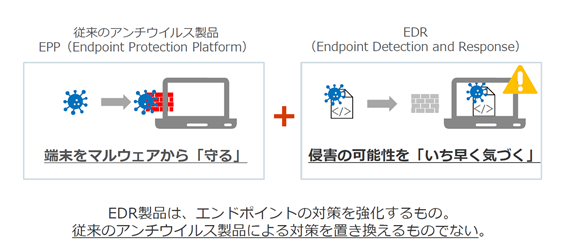

エンドポイントを守るためのセキュリティ製品として、以前から「Endpoint Protection Platform(EPP)」がありました。これは、従来から利用されてきた一般的な「アンチウイルス製品」のことを意味します。それではEDRとEPPは、何が異なるのでしょうか。

EPPの役割とは

エンドポイントをマルウェアから「守る」ことです。マルウェアの情報をウイルス定義ファイル(シグネチャファイル)として持ち、その情報を利用することでマルウェアがエンドポイントに侵入する前に検出・排除することが主要な機能なのです。

しかしこのアプローチには限界があり、すでにマルウェアを100%防ぐことは不可能になっています。

その理由は大きく2つあります。

- アンチウイルスを回避するマルウェアが増えていること

アンチマルウェアはファイルの状態でやってきたマルウェアを、ウイルス定義ファイルと照合することでマルウェアを検出します。しかし最近ではこの検知を回避するよう、巧妙に仕組まれたマルウェアが増えています。またPowerShellの埋め込みスクリプトのように、OSの標準機能や信頼できるツールを利用したマルウェアや、ダウンロード時にメモリーへの書き込みのみを残してファイルを消去するマルウェアもあります。このような「ファイルレスマルウェア」の場合には、ウイルス定義ファイルとの照合すらできません。 - ウイルス定義への登録には時間を要すること

マルウェアが発見されてからウイルス定義ファイルに登録されるまでには、当然ながらある程度のタイムラグが生じます。しかも最近ではマルウェアの変種が次々に作成されているという状況です。攻撃と防御はイタチごっこの関係にありますが、マルウェアを発見してからウイルス定義を作成するのでは、どうしても後手に回ってしまうのです。つまり従来型のアンチウイルス製品だけでは、攻撃者優位の状況は覆らないのです。

EDRの役割とは

マルウェアからエンドポイントを「守る」のではなく、迅速な発見・対処によって「被害拡大を防止する」ことがその本質なのです。

ここで留意すべきなのは、EDRはEPPを置き換えるものではないということです。EPPである程度まで「守り」を固めた上で、それをすり抜けた脅威をEDRで早期発見し、被害を最小化する。このような組み合わせによって、セキュリティ対策を強化すべきなのです。

3.EDRの運用上の問題点

EDRはサイバー攻撃の被害抑止に大きな貢献を果たしますが、もたらすものはメリットだけではありません。実は運用上の問題点も存在します。

誤検知・過剰検知が多い状態で運用すると、インシデントを漏れなく発見できる一方で、アラートが多くなりすぎてしまい、迅速な対応が難しくなるということです。これでは本末転倒になってしまいます。EDR製品の最終的な導入目的は、単にアラートを出すことではなく、迅速に対処を行うことで被害を抑止することだからです。

またEDRは「導入してそれで終わり」というものではありません。EDRが発したアラートに対し、その脅威内容や影響範囲を迅速に判断し、その判断にもとづいた対処を行う必要があります。EPPは検知したマルウェアを自動的に遮断してくれますが、EDRはそこまで行うわけではないからです。人による判断とレスポンスを行うことで、初めて効果を発揮できるのがEDRなのです。

この問題を回避するには

- 誤検知・過剰検知を抑止するための「アラートの最適化」が必要

- アラートに対して迅速に対処するには、「常にレスポンスできる体制」も不可欠

インシデントがいつ発生するかは予測できません。アラートを受けてからレスポンスまでの時間が長くなれば、それだけ被害が拡大していまいます。

4.EDRの効果を引き出すための運用体制

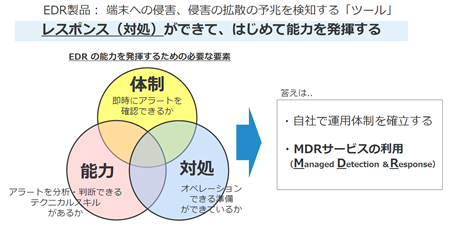

このようにEDRの本質と問題点を理解しておけば、そのポテンシャルを120%引き出す方法も自ずから明らかになります。必要なのはEDRの運用体制の確立です。この体制には、次の3つの要素が必要です。

- 即時にアラートを確認できる24時間/365日の体制

- アラートを分析・判断できるテクニカルスキル(能力)

- 分析・判断に基づくオペレーションを実施できる準備(対処)

社内に十分な人材がいる場合には、この体制を社内で確立することも可能なはずです。しかしそうでない企業・組織の場合には、どうすればいいのでしょうか。十分な数のセキュリティの専門家を揃え、24時間365日の体制を確立することは、ほとんどの企業・組織にとって大きなハードルになります。

その場合には積極的に、「MDRサービスの利用」など、社外・組織外のリソースを活用すれば良いのです。

5.CTCが提供する「MDR✕SOC」サービス

CTCが提供する「CTC-MDR」サービスは、CTCで運営されている「CTC-SOC(Security Operation Center)」で提供されており、

現在「Microsoft Defender for Endpoint」と「Cybereason EDR/NGAV」の運用をサポートしています。

この「CTC-MDR」サービスの特長は、大きく2点あります。

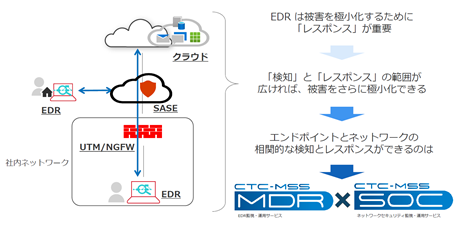

- ネットワークデバイスとの「相関分析」と「横断的遮断オペレーション」を実施

EDRメーカー各社も個別のMDRサービスを提供していますが、自社製品の監視のみをカバーしています。

これに対してCTC-MDRは、監視対象となっているEDR製品に加えて、SASEやUTM/NGFWなどのネットワークセキュリティ製品の監視も同時に行えます。

つまりエンドポイントだけではなく、ネットワークデバイスで検出された脅威にも「対処」できるのです。アラートのチューニングも双方に実施。ネットワークとエンドポイントを横断する形での遮断オペレーションも可能です。

検知とレスポンスの範囲が拡大すれば、それだけ脅威を早期に発見でき、被害を極小化できます。またエンドポイントとネットワークの相関的な検知を行うことで、エンドポイントだけでは見つけにくい脅威も発見しやすくなります。

- セキュリティ監視・レスポンス以外の運用も実施

セキュリティ製品そのものに脆弱性が発見されることも、決して珍しいことではありません。そのためCTC-MDRでは、監視対象製品の脆弱性情報を常時収集しており、危険度の高い脆弱性が確認された場合には、ファームウェアのバージョンアップ等のオペレーションも実施しています。

これらの特長は、より広範なサービスを提供するSOCの中でMDRサービスを提供しているからこそ、可能になっていると言えるでしょう。CTC-MDRサービスをご活用いただければ、EDRのポテンシャルを120%引き出すことが容易になり、ハイブリッドクラウド環境をより安心して利用できるようになるはずです。

6.まとめ

本記事のポイントをまとめると以下のようになります。

◆EDRの導入が加速している背景

テレワークとクラウドサービスの利用拡大によって、境界型セキュリティが十分に機能しなくなったこと。

◆EDRの本質◆

EPPがエンドポイントを「守る」のに対し、EDRは侵入を「早期に検知・対処」することが本来の目的。そのためEPPを置き換えるものではなく、EPPと併用すべきもの。

◆EDRの運用上の問題点◆

誤検知・過剰検知が多い状態で運用すると、アラートが多くなりすぎてしまい、迅速な対処が難しくなる。またEDRは導入すれば終わりというものではなく、迅速な対処を行うための体制も必要。

◆EDRの効果を引き出すための運用体制◆

EDRの効果を引き出すには、以下の3つの要素を併せ持つ体制を確立すべき。

- 即時にアラートを確認できる24時間/365日の体制

- アラートを分析・判断できるテクニカルスキル(能力)

- 分析・判断に基づくオペレーションを実施できる準備(対処)

この体制を社内で確立できない場合には、CTC-MDRサービスを活用するという選択をご検討ください。

◆CTC-MDRサービスについて◆

CTC-SOCで提供しており、以下の2つの特長がある。

- ネットワークデバイスとの「相関分析」と「横断的遮断オペレーション」を実施

- セキュリティ監視・レスポンス以外の運用も実施

CTCのEDR監視・運用サービス(CTC-MDR)については、CTC-MSSサービス紹介ページとCTC-MDRの紹介資料(ダウンロード)にてご確認いただけます。

■CTC-MDRの紹介資料ダウンロードはこちら

■関連記事

テレワークを安全に運用するためのセキュリティ対策とは

「EDR」と「サイバーハイジーン」についてCTCのセキュリティエンジニアへのインタビュー記事です。