脆弱性管理、診断|知る×学ぶ

セキュリティの弱点をあぶり出す|レジリエンスを評価する「TLPT」

はじめに

手法の高度化や分業化が進み、対処が難しくなっているサイバー攻撃。「侵入されること」を前提に、システム面だけではなく人・組織面も視野に入れた「レジリエンス」の確保が求められています。

その評価のための手法として近年大きな注目を集めるようになったのが、「TLPT(Threat-Led Penetration Testing:脅威ベースのペネトレーションテスト)」です。

ここではTLPTの概要、実施イメージ、実施にあたっての注意点などについて解説します。

▼ 目次

1.G7FEが起点となったTLPT

2.TLPTの基本的な考え方と他のテストとの違い

3.TLPTの実施方法と注意すべきポイント

4.TLPTに加えて他のテストの併用も

1.G7FEが起点となったTLPT

近年はランサムウェアを使用した標的型攻撃が増えており、サイバー攻撃の脅威が高まっています。また攻撃手法の高度化によって、「侵入を完全に防ぐ」ことも難しくなっています。現在のセキュリティは「水際で防ぐ」努力だけでは確保できません。侵入されることを前提に、その後の対処や復旧まで視野に入れ、システム・人・組織が一体となった対策が必要です。つまり「レジリエンス(しなやかな回復力)」が求められているのです。

このレジリエンスを評価するためのテストがTLPTです。TLPTが提唱されるようになったのは、G7(先進7カ国首脳会議)が公開した「金融セクターのサイバーセキュリティに関するG7の基礎的要素(G7FE:Fundamental Elements)」が起点になっていると言われています。金融庁も、2018年10月にアップデートを発表した「金融分野におけるサイバーセキュリティ強化に向けた取組方針」でTLPTについて言及し、「対応能力の一層の高度化を図る」ための手法の1つと述べています。

もちろんサイバー攻撃の脅威にさらされているのは金融機関だけではありません。過去のサイバー攻撃被害を見れば、サプライチェーンの脆弱性を狙った製造企業への攻撃や、エネルギー企業を狙った攻撃、コンテンツ企業を狙った攻撃など、幅広い業種・業態をターゲットにした攻撃が存在することがわかります。また攻撃対象となる企業規模も、サプライチェーン攻撃の増加でもわかるように、中小企業にまで拡大しています。

TLPTは今後すべての企業・組織にとって、必要不可欠なものになると言えるでしょう。少なくともITシステム担当者は、その意味を適切に理解しておくべきです。それではTLPTとは具体的に、どのようなものなのでしょうか。

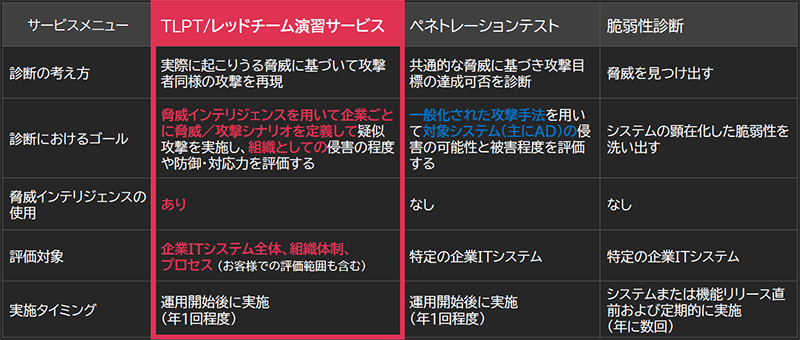

2.TLPTの基本的な考え方と他のテストとの違い

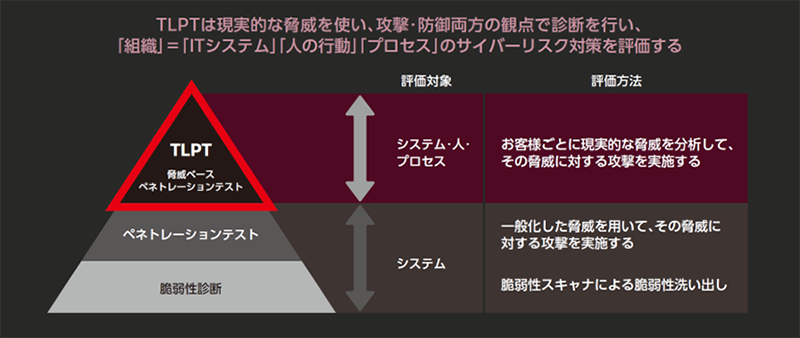

TLPTとは、実際に起こりうるサイバー攻撃のシミュレーションを行い、それへの耐性を評価するテストです。セキュリティ対策の評価方法としては、これまでにも「脆弱性診断」や「ペネトレーションテスト」が存在していました。それではTLPTはこれらとどう異なっているのでしょうか。それを示したのが下の図です。

図 1. TLPT脅威ベースペネトレーションテストの位置付け

脆弱性診断は、サイバー攻撃の対象となる「システムの脆弱性」を洗い出すためのサービスであり、脆弱性を網羅的に診断できます。自動化ツールで定型化しやすく、短時間での実施も可能です。ただし診断できるのは「侵害の可能性」にとどまり、実際に侵害が発生した際にどこまでの耐性があるのかはわかりません。

ペネトレーションテストは、すでに一般的に知られている脅威を用いた侵入を試み、システムがそれにどこまで耐えられるのかをチェックします。ここで実際に行われる攻撃内容はシンプルかつ定型的です。また脆弱性診断と同様に、テストの対象はシステムに限定されています。

サイバー攻撃の内容が比較的シンプルだった時代には、これらのテストでも十分にセキュリティを評価できました。しかしここ数年のサイバー攻撃は高度化・複雑化しており、一筋縄では対応できなくなっています。

例えば近年のランサムウェア攻撃は、「RaaS(Ransomware as a Service)」のように分業化・ビジネス化しており、最初の侵入と実際のランサムウェア感染が、別の攻撃者によって行われることが少なくありません。標的型攻撃では長期にわたってターゲット内に潜み、十分な情報を窃取してからデータを破壊・暗号化するケースも増えています。また前述したサプライチェーン攻撃のように、脆弱な取引先を足がかりにして本丸である大企業を攻撃することも一般的になってきました。

このように分業化・多段階化した攻撃に対処できるか否かを評価するには、脆弱性の検出や一般的な攻撃手法のテストだけでは十分ではありません。「侵入されないか」といった視点だけではなく、「侵入された後の対処が迅速かつ的確に行われているか」まで含めて、テストする必要があります。

このニーズに対応するのがTLPTです。

TLPTでは、最新の脅威インテリジェンスを用い、評価対象となる企業ごとに攻撃シナリオを作成、これにもとづく疑似攻撃を仕掛けます。その攻撃プロセスには、事前調査、初期潜入、足場固め、侵害拡大、目的遂行の各ステップが含まれます。つまり近年増えている分業化・多段階化した攻撃を実際に行い、これらへの対処を見ていくわけです。これによって、単にシステム面で「侵入されにくいか」だけではなく、侵入された後の人・組織面のレジリエンスも評価できるのです。

図 2. セキュリティ診断サービス ラインアップ/違い

TLPT/レッドチーム演習サービスの詳細については下記よりご覧いただけます。

TLPT/レッドチーム演習サービスの資料はこちらからダウンロードいただけます。

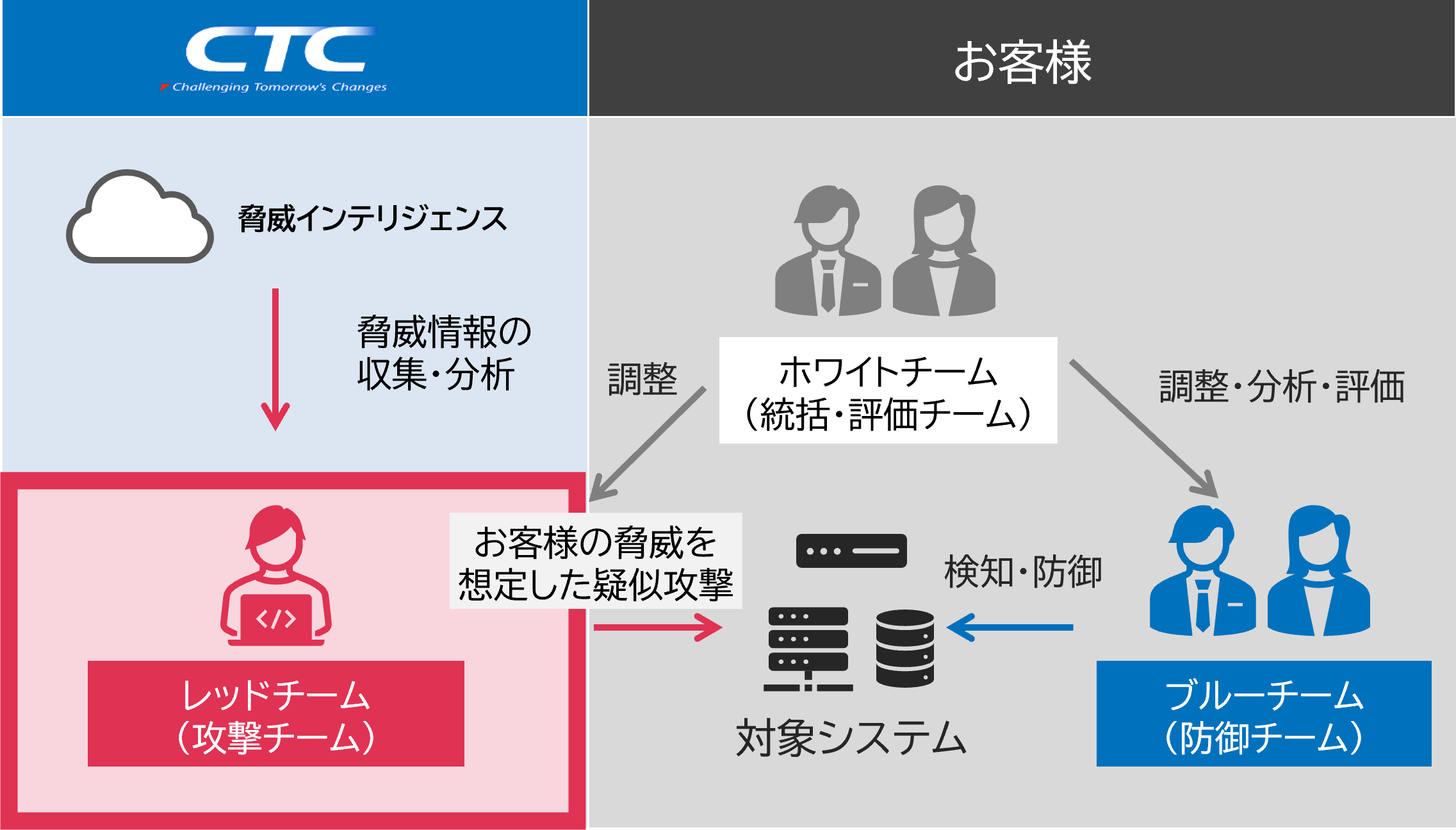

3.TLPTの実施方法と注意すべきポイント

TLPTの実施には、役割が異なる3つのチームが必要となります。テスト全体をコーディネートする「ホワイトチーム(統括・評価チーム)」、攻撃を迎え撃つ「ブルーチーム(防御チーム)」、そして攻撃を仕掛ける「レッドチーム(攻撃チーム)」です。

図 3. TLPT/レッドチーム演習サービス実施内容

ホワイトチームは、テストを受ける企業・組織側で編成するのが一般的であり、計画立案から関係者の調整、テストの監視、テスト中に発生した問題への対処、テスト結果の評価など、非常に広範かつ重要な役割を担います。

ブルーチームは、その企業・組織の内部SOC/CSIRTといった、セキュリティチームが担当します。ブルーチームに対して事前にテスト内容を伝達しておくか否かは、ホワイトチームの判断で決めることになります。事前に伝達しない「抜き打ちテスト」のほうが正しい評価につながりやすいと言えますが、事前調整なしに実施すると社内トラブルの原因になる危険性もあるため、ホワイトチームはどこまで通知するかを適切に判断する必要があります。

レッドチームは、脅威に関する高度なインテリジェンスと、それを利用した攻撃実施のスキルが必要になるため、社外の専門チームに協力してもらうケースが一般的です。またテスト範囲(スコープ)や攻撃シナリオを策定する際に、ホワイトチームを支援する役割も担います。

レッドチームの役割を社外に協力してもらう際には、協力会社の選定が重要になります。ここで着目すべきポイントは大きく4点あります。

- 脅威に関する最新かつ高度なインテリジェンスと、それを使いこなせるスキルを備えていること。

- 技術面の知識・スキルに加えて、倫理面でも信頼できる企業であること。

- テストによって実害が発生しないよう、テスト計画段階から実施段階に至るまで、ホワイトチームとのきめ細かいコミュニケーションが行えること。

- テスト結果をシステム企画・運用に反映できる総合力も備えていること。

このような特徴を備えた企業であれば、安心してレッドチームを任せられるはずです。

4.TLPTに加えて他のテストの併用も

TLPTは現実に起こりうる攻撃シナリオを使うことで、システム面のみならず、人・組織面でのレジリエンスも評価可能です。その一方で、このような特徴を備えているが故の弱点もあります。それは、準備・実施にリソースと時間がかかること、網羅的なテストを行いにくいことです。

そのため、TLPTだけではなく、脆弱性診断や従来型のペネトレーションテストも併用すべきです。これは、防犯対策にたとえると理解しやすいかもしれません。

脆弱性診断は、建物の戸締まりや監視カメラの設置状況を、目視などでチェックする作業だと言えます。一般的なペネトレーションテストは、実際に侵入を試み、そこで警報が鳴るかどうかを確認するようなものです。そしてTLPTは個別の脅威に沿った試行を行うために、実際に外部の不審者が侵入したことを想定し、内部の人々の避難や警備員による取り押さえなどを行う、より実践的な「防犯訓練」に相当します。実効性のある防犯には防犯訓練の実施も重要ですが、その前段階のチェックも不可欠であることは言うまでもありません。

まとめ

本記事のポイントをまとめると以下のようになります。

- サイバー攻撃の脅威が高まっており、侵入されることを前提にしたセキュリティ対策が必要。そのためにはシステム面だけではなく、人や組織まで視野に入れたレジリエンスの確保が求められる。

- 人や組織まで視野に入れたレジリエンスが確保できているのか、確認するためのテストがTLPT。実際の攻撃のシナリオベースで実施する点が、脆弱性診断や従来のペネトレーションテストとの大きな違い。

- TLPTの実施では、スコープの明確化、適切な体制づくり、高度な脅威インテリジェンスのために外部の協力を仰ぐこと、などが必要。

- 外部の協力組織には、高度なインテリジェンスに加えて、倫理面での信頼性や、きめ細かいコミュニケーションが可能なこと、テスト結果をシステム企画・運用に反映できる総合力があることが望ましい。

- TLPTはシステム・人・組織の問題点を効果的にあぶり出せるが、シナリオベースであるため網羅性に乏しいという限界もある。そのため脆弱性診断や従来型のペネトレーションテストも併用すべき。

TLPT/レッドチーム演習サービスの詳細については下記よりご覧いただけます。

TLPT/レッドチーム演習サービスの資料はこちらからダウンロードいただけます。

なおCTCでは2022年下期から、TLPTサービスを提供しています。より詳細な情報を入手したいお客様はぜひ弊社にお問合せください。