よくあるお悩みやご質問|エンドポイントセキュリティ

ゼロトラストセキュリティの実現に向けて何からはじめるべきか

従来の「境界型セキュリティ」に加わる新しいセキュリティモデルとして、期待と注目が高まる「ゼロトラストセキュリティ」。

しかし、ゼロトラストセキュリティを実現したいが、何から取り組めばよいかわからないといった方が多いのではないだろうか。

そこで本記事では、ゼロトラストセキュリティが必要とされる背景をはじめに、実現する上で乗り越えるべき課題、実現に向けて何からはじめるべきかについて解説します。

▼ 目次

・ゼロトラストセキュリティに期待と注目が高まる理由とは

・乗り越えるべき課題は自社に適したアプローチの選定

・ゼロトラストセキュリティの実現に向けて何からはじめるべきか

・自社に適したゼロトラストセキュリティの実現方法

1. ゼロトラストセキュリティに期待と注目が高まる理由とは

新たなセキュリティの考え方として、「ゼロトラストセキュリティ」への認知が急速に広がっています。

「ゼロトラスト」とはその名前が示すように、「すべて信頼しない」という意味であり、2010年にForester Research社のJohn Kindervag氏が発案したものだと言われています。

概念が生まれてから、すでに10年以上の歴史がありますが、2020年頃から注目を集めるようになりました。

国内のトピックとしては、2020年9月に菅内閣が発足した際に「サイバーセキュリティ対策を強化するためにゼロトラストの導入を検討」という報道があったことが、記憶に新しいのではないでしょうか。

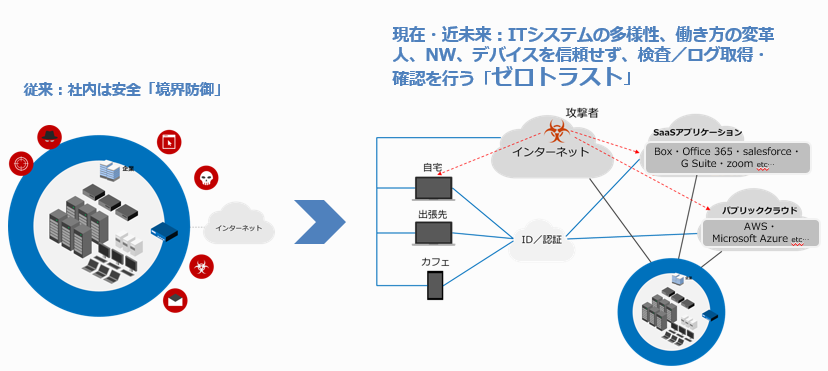

ゼロトラストと対比されるかたちで語られる従来型のセキュリティが「境界型セキュリティ」です。

以前の企業システムは、ユーザーやアプリケーション、データが全て社内ネットワーク内に存在し、インターネットとの接続ポイントは限定されている、といった形態が一般的でした。

そのためこの接続ポイントにファイアウォールやWAFといったセキュリティ機器を設置しておくことで、外部からの脅威をある程度防ぐことができたのです。

昨今、この前提が大きく崩れています。

業務システムとしてのSaaSやクラウドの利用が広がると共に、社外から業務システムにアクセスするモバイル活用も一般的になったからです。

このようなシステム利用形態の拡大は、コロナ禍で広がったテレワークによって、さらに拍車がかかることになりました。

現在では自宅や出張先、社外のワークスペースやカフェなどから、クラウドや社内システムにアクセスするといったことは、日常的な風景になっています。

そのため企業ネットワークの「内側か外側か」といった議論は意味をなさなくなりました。

インターネットそのものが、社内でもあり社外でもあるのです。当然ながらサイバー攻撃者も、同じネットワーク空間に存在することになります。

その結果、ゼロトラストセキュリティへの期待と注目が高まることになったのです。

図 1. ゼロトラストとは

2. 乗り越えるべき課題は自社に適したアプロ―チの選定

ゼロトラストセキュリティを実現するソリューションは多岐に渡るため、自社のシステムに合う選定や適切な運用アプローチが、ゼロトラストセキュリティを実現する上での大きな課題になっています。

ここでは、ゼロトラストセキュリティの主な構成要素を挙げて解説します。

2-1. エンドポイントセキュリティ

エンドポイントでは、下記のソリューションからゼロトラストセキュリティが構成されます。

- シグネチャに依存せずにマルウェアを検出できる次世代アンチウィルス

- 端末上での不審挙動を検出、ブロックするEDR(Endpoint Detection and Response)

- 端末・サーバ等のIT資産に対しても、セキュリティ視点にて平時からの衛生管理を行うサイバーハイジーン

2-2. SASE(クラウド型ネットワークセキュリティ)

ネットワークでは、下記のソリューションからゼロトラストセキュリティが構成されます。

- 社内外場所を問わず、URLフィルタやアンチウィルスを可能にするSWG(Secure Web Gateway)

- ネットワークアクセスを制御するクラウド型ファイアウォール

- 社外からデータセンターやパブリッククラウド上の業務システムへ、セキュアなアクセスを実現するクラウド型リモートアクセス

- SaaSの利用状況の可視化、細かな制御を行うCASB

また最近ではこれらの機能を統合した「SASE(Secure Access Service Edge)」というソリューションも登場しています。

SWG、CASBについてのわかりやすい解説については、以下よりご覧いただけます。

2-3. クラウド保護セキュリティ

パブリッククラウド上にあるシステムに対しては、下記からゼロトラストセキュリティが構成されます。

- 稼働状況やセキュリティ視点での設定状況の可視化といった対策としてCSPM(Cloud Security Posture Management)

- コンテナの脆弱性管理、ランタイムの保護などワークロードへの対策としてCWPP(Cloud Workload Protection Platform)

CSPMの概要解説については、以下よりご覧いただけます。

ここまでに取り上げたソリューションは、ゼロトラストセキュリティを実現するソリューションの一部に過ぎません。

各企業のシステム状況に応じて、他にも多岐にわたるソリューションが必要になります。

例えば、重要なシステムへの特権IDを保護する特権ID管理、EDRを導入できない機器、端末、サーバに対しては内部ネットワークの通信を可視化、分析し、異常(アノマリ)を検出するNDR(Network Detection and Response)、SaaSの設定状況をセキュリティ視点で監査するSSPM(SaaS Security Posture Management)などが挙げられます。

利用しているITシステムや、今後のITシステムの変革に伴い、データや情報が集まる領域に対しては、基盤構築と合わせてセキュリティ対策の検討が求められます。

このようにゼロトラストを実現するためのセキュリティソリューションは、すでに幅広く出揃っています。

ここで大きな問題になるのが、それらの中からどれを選択して実装し、どのように運用していくかということです。

ソリューションがないのも困りますが、選択に困るくらいありすぎるのも、セキュリティ担当者にとっては悩みのタネになります。

また、効果的なゼロトラストセキュリティを最短距離で実現していくには、現状の把握も必要です。

現在のセキュリティがどのような状況にあり、それとゼロトラストセキュリティとのギャップがどこに生じているのかを、明確にしなければならないのです。

これを行うことで、必要最小限の対応でゼロトラストセキュリティに到達でき、セキュリティが不十分な空白期間を短縮できます。

しかし、既存業務やセキュリティ運用に追われている中で、このように現状の可視化、ゼロトラストセキュリティとのギャップの洗い出し(=アセスメント)を企業だけで行うことは、決して簡単ではありません。

3. ゼロトラストセキュリティを実現するには何からはじめるべきか

ゼロトラストセキュリティを実現するには、何からはじめるべきでしょうか。

参考になる具体的な指針は、2020年8月に米国国立標準技術研究所(NIST)が公開した「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ(https://www.ipa.go.jp/security/publications/nist/index.html)」の第2章が参考になり、ゼロトラストへの基本的なアプローチとして、以下の7項目が挙げられています。

- すべてのデータソースとコンピューティングサービスはリソースと見なす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

これらの要素を「何からはじめるべきなのか」という観点から整理すると、大きく3つの要件があることがわかります。

- 徹底した情報収集

- 収集した情報とポリシーを組み合わせたアクセスレベルの決定

- アクセスレベルに応じたアクセス制御の実施

それではこれらの機能をどこに実装すべきなのでしょうか。

この問いへの答えは大きく3つあります。

- ユーザーが使用する端末(エンドポイント)

- クラウドや社内システムにアクセスする際のネットワーク

- そして企業が管理しているシステムが稼動するパブリッククラウド自体、及び、そのワークロード

もはや境界が存在しない以上、あらゆる場所でのセキュリティ担保が求められるのです。

4. 自社に適したゼロトラストセキュリティの実現方法

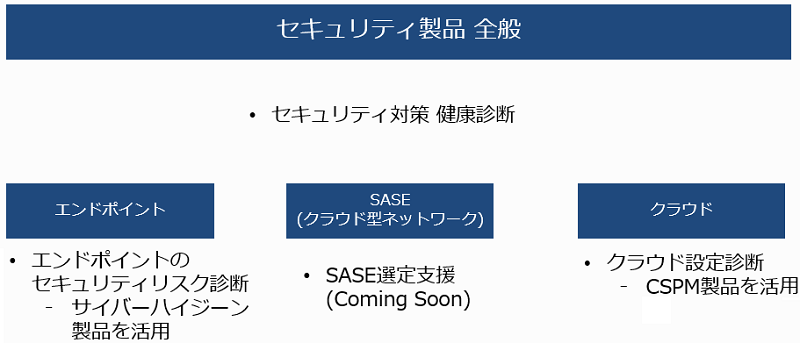

前述した課題を解決するため伊藤忠テクノソリューションズ(以下、CTC)では、ゼロトラストセキュリティを実現するためのセキュリティ支援サービスを提供しています。

この支援サービスは現在、大きく3つのカテゴリーで構成されています。

4-1. 現状をチェックするセキュリティ対策健康診断

健康診断のように現状のセキュリティ対策について、下記の流れで問診票の回答を元に現状分析を行います。

- 問診票への回答をベースに、セキュリティ対策の現状分析/課題整理

- 簡易的な報告書を作成

報告書で挙げた必要なセキュリティ対策の導入のご支援は案件ベースで行っております。

4-2. エンドポイントのセキュリティリスク診断

パッチや脆弱性などのPCのリスクを可視化すると共に、企業ルールに逸脱している野良PCを特定し、これらによって抽出された課題に対する推奨対応案を提示します。

情報を収集し、可視化するために、サイバーハイジーン製品(Tanium Endpoint Platform)を企業のPCへ一時的に導入する必要があります。

収集した情報を元にエンドポイントのセキュリティリスクをご報告します。

4-3. クラウド設定診断

IaaS環境の設定や利用状況を第三者視点で評価し、潜在リスクの可視化や、対策方針/計画策定を支援します。

具体的には、システムの依存関係やアカウントの利用状況/権限を可視化し、それを国際的なガイドラインである「CISベンチマーク」と突き合わせて適合状況を評価します。

情報を収集し、可視化するために、CSPM製品(Palo Alto Prisma Cloudなど)とお客様のパブリッククラウドへ一時的にAPI接続が必要です。

図 2. ゼロトラストセキュリティの検討支援

これらの支援サービスは、単体でご利用いただくことも、組み合わせてご利用いただくことも可能です。

例えば最初にセキュリティ対策全体の可視化、課題の洗い出しを行い、その結果「エンドポイントのセキュリティ強化が必要」という結果が出た場合には、エンドポイントのリスク診断サービスを実施する、といった使い方が考えられます。

なお、ネットワークセキュリティに焦点を当てたSASE製品の選定支援も、案件ベースで実施しています。

SASE導入に悩んでいるご担当者はぜひ一度ご相談ください。

まとめ

本記事のポイントをまとめると、以下のようになります。

- 企業システムの利用形態が変化したことで「境界型セキュリティ」の有効性が低下し、「ゼロトラストセキュリティ」への期待と注目が高まっている

- ゼロトラストセキュリティを実現するには、エンドポイント、ネットワーク、クラウドや社内システムのそれぞれに必要な機能を実装する必要がある

- ゼロトラストセキュリティには数多くのソリューションを導入する必要があるが、その選定や適切な運用がゼロトラストセキュリティ実現の大きな課題になっている

- CTCではゼロトラストセキュリティ実現に向けた各種支援サービスを提供している

- CTCのゼロトラストセキュリティ支援サービスを活用することで、ゼロトラストセキュリティ実現に向けたロードマップを描き出しやすくなる

- CTCは検討支援だけではなく、セキュリティソリューションの導入や運用支援まで、一気通貫で支援できる