よくあるお悩みやご質問|セキュリティ監視・運用・診断

いま改めて「特権ID管理」を考える【後編】~特権ID管理の実情と目指すべき方向性~

前編で「特権ID管理」が重要であることと、これをおろそかにすることでどのようなリスクがあるのかについて解説しました。

※佐野の前編は、以下のリンクからご確認いただます。

いま改めて「特権ID管理」を考える 【前編】~不適切な特権ID管理がもたらす数々のリスク~

後編では特権ID管理の実情とその問題点、理想的な特権ID管理に必要な要素、その具体的なイメージを紹介します。

語るのは今回も、伊藤忠テクノソリューションズ サイバーセキュリティサービス部 ソリューション課の佐野 有輝です。

▼ 目次 1.多くの企業・組織における特権ID管理の実情 2.リスクと作業負担を増大させている手作業による管理 3.具体的なシステムイメージ 4.これらの機能を網羅した特権ID管理製品もすでに登場 5.まとめ

1.多くの企業・組織における特権ID管理の実情

前回の話で、不適切な「特権ID管理」は様々なリスクをもたらす、ということがご理解いただけたかと思います。それではどのように特権IDを管理すれば、これらのリスクを回避できるのでしょうか。

まずは、多くの企業や組織が実践している特権ID管理の実情について見ておきましょう

特権IDの管理の方法としてパスワード等のアカウント情報をExcelで管理しているケースが多いと思います。

管理対象となるサーバーやネットワーク機器をリストアップし、それらの特権IDとパスワードをExcelシートに書き込んで管理をする方法です。

サーバーやネットワーク機器のメンテナンスが必要になった場合には、担当者がExcelを参照し該当する機器の特権IDとパスワードを使用するケースが多いです。

このような危険性を考慮し、定期的にパスワードの変更(ローテーション)を行っているケースもあります。この場合には、ローテーション後には特権IDが使えなくなるため、安全性は若干高くなると言えます。

しかし、ローテーションが実施される前に悪用されれば、機密情報の漏洩やシステムを停止される危険性があります。また前回述べた「共有アカウント」の危険性も残っています。

もう少しレベルの高い運用を行っているケースでは、管理用のIDを複数用意し、それらを担当者個人毎に割り当てる、という方法を採用しているケースもあります。

この場合には「共有アカウント」の問題は解消されます。しかし、新しい担当者が入った際には、管理対象となる全てのサーバーやネットワーク機器の管理用IDを作成し、担当者に割り当てなければなりません。

これは当然ながら慎重に行う必要があり、大きな運用負担につながります。

2.リスクと作業負担を増大させている手作業による管理

このように現在でも多くの企業や組織が、特権IDの管理を手作業で行っており、これが漏洩リスクや高い運用負担につながっています。

しかも最近では社内のサーバーやネットワーク機器だけではなく、クラウドサービスの管理も求められるようになっています。管理対象は以前に比べて、飛躍的に増えているのです。

その結果、特権IDの管理の負担もこれまで以上に増大しています。

さらに日本では、管理作業を外部に委託するケースも少なくありません。

この場合には、作業を行うたびに特権IDとパスワードを払い出す、という作業が必要になります。

以前はこのような作業を委託元のサーバールームなどに常駐し、特定の場所でなければ特権IDを使用できない運用となっていることが多く、比較的安全に作業を行えました。

しかし、最近ではこのような委託作業をテレワークで行うケースも増えており、見えない作業者が適切に特権IDを使っているのか見えにくい、という問題も生じています。

それではこれらの問題を根本から解決するには、どのような特権ID管理を実現すべきなのでしょうか。大きく4つのポイントがあります。

ポイント1:JITアクセスの提供

第1に考えるべきことは、JITアクセスの提供です。JITとは「Just In Time」の略であり、必要な時に承認を受けた人物だけが、特権IDを使用できるようにする、ということです。

そのためには、承認フロー、利用時間の制限を設けた自動的な特権IDの払い出し、利用終了後にはアクセスできなくなる仕組み、などの実装が求められます。

さらに対象システムは特定の踏み台サーバーからのみログインを受け付ける構成や、特権ID管理システムがパスワードの入力を代行し、ユーザーはパスワードレスで対象システムにログインできる仕組みが望ましいと言えます。

ポイント2:パスワードの自動ローテーション

特権IDの利用ではパスワードによる認証が欠かせませんが、同じパスワードを使っている限りは、いずれは漏洩する可能性があります。

特にネットワーク機器は多要素認証に対応していないケースが一般的なので、パスワードだけに依存した認証になってしまい、漏洩に伴うリスクが増大します。

この問題の解決には、短い時間間隔でパスワードを変更する、という対応が効果的です。

しかし膨大な機器やサービスのパスワードを人手で変更するのは、大きな運用負担がかかってしまいます。

そこで自動的にパスワードをローテーションできる仕組みが必要になります。

ポイント3:作業証跡の記録

特権IDを利用した作業の中には、情報の参照だけではなく、システム設定の変更なども含まれます。

その際に「この担当者は何を行ったのか」を記録しておくことで、不正利用の牽制や、問題発生時の原因究明を行いやすくなります。

特権ID管理の仕組みに記録を残す機能を含めることで、監査者は各システムのログを参照せずとも、特権ID管理システム上の記録を確認するのみで作業内容のチェックが可能となります。

ポイント4:プログラム内部に認証情報をハードコードしない

管理作業を自動化するため、スクリプト言語などでプログラムを作成して実行しているケースも少なくありません。

このような場合、プログラム内に特権IDやパスワードを書き込んでしまうと、そこから漏洩する危険性があります。

またパスワードのローテーションを行った際に、プログラムからのアクセスができなくなることも考えられます。

そのためプログラム内部に認証情報を書き込むのではなく、実行時に何らかの形で認証情報を取得する仕組みが求められます。

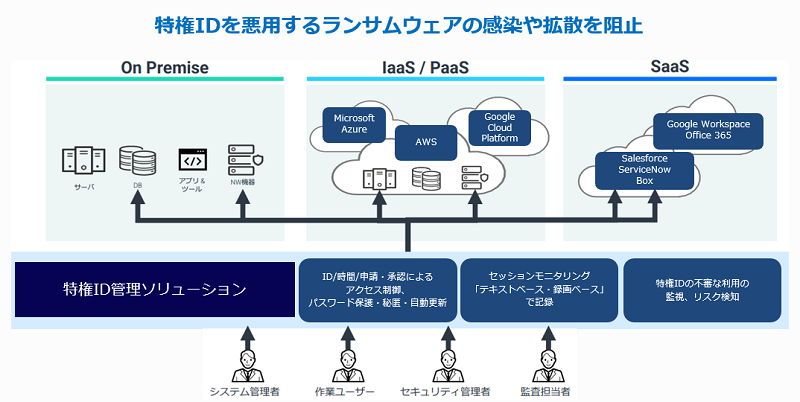

3.具体的なシステムイメージ

これら4つのポイントを実現するには、具体的にどうすればいいのでしょうか。

まず特権アクセスを集中管理する「特権アクセスマネージャー」を用意し、全ての特権アクセスをこの特権アクセスマネージャー経由で行うようにします。

この特権アクセスマネージャーには、以下の機能を装備させておきます。

- 特権IDとパスワードの厳重な管理

- 特権アクセスを承認するワークフロー

- 作業担当者のユーザーIDと特権IDのマッピング

- 管理対象への特権アクセス

- 特権アクセス証跡の保管

これらの利用フローは以下のようになります。

- まず特権IDを使いたい作業担当者は、承認ワークフローで対象システムの特権IDの利用申請をします。

- 承認者はこの申請に対し、利用時間などを指定した利用許可を発行します。この段階で作業担当者のユーザーIDと特権IDが紐づけされます。

- 作業担当者は特権アクセスマネージャーに自分のIDでログインします。この時点で作業担当者のIDは特権IDが紐づけられているため、特権アクセスマネージャーから管理対象システムへパスワードレスに特権アクセスが可能となります。

- 作業担当者が行った作業の全てのセッションは、特権アクセスマネージャーによってログに記録されます。

- 作業が完了したら、作業担当者は特権アクセスマネージャーからログアウトします。この時点で作業者のIDと特権IDの紐づけが解除され、それ以降は改めて承認を受けない限り、特権アクセスは行えなくなります。

同じ利用フローは、リモートからアクセスする作業担当者や、外部ベンダーにも適用可能です。

この仕組みであれば、作業者の行動が全て記録され、作業が終わった後にIDやパスワードが漏洩する危険性もないため、リモートでも安全に特権IDを払い出せるからです。

図 1. 特権ID管理によるアプローチ

この特権アクセスマネージャーの仕組みを応用して、管理用プログラムに特権IDとパスワードを払い出してもらうことで、プログラム内部に認証情報を書き込む必要なく、プログラムに特権アクセスをさせるソリューションも存在しています。

4.これらの機能を網羅した特権ID管理製品もすでに登場

一般ユーザーのアカウントを一元的に管理し、様々なシステムにシングルサインオンをするケースは非常に増えています。

様々なシステムと連携しているアカウントは悪用された際の影響が大きいため、多要素認証等によってセキュリティ強化に取り組まれているかと思います。

特権IDは悪用された際の影響が一般ユーザーのアカウントよりも大きいため、一般ユーザーに対するセキュリティ強化よりも強固なセキュリティ機能が必要です。

より厳密な運用を行うために、特権IDとパスワードの厳重な管理、特権IDの適切な払い出しを行う承認ワークフロー、作業内容を記録する機能も装備し、より強固に特権IDを守ることが望ましいでしょう。

これらの機能を網羅した製品も既に登場しています。

伊藤忠テクノソリューションズではその取扱いもしておりますので、現状の特権ID管理に不安を感じているのであれば、ぜひ一度ご相談ください。

5.まとめ

本記事のポイントをまとめると以下のようになります。

- 多くの企業や組織はExcelなどを使った手作業での特権ID管理を行っており、これがリスクや運用負担の増大につながっている。

- この問題を解決するには、以下の5つのポイントを押さえた仕組みが必要。

- その具体的な形としての特権アクセスマネージャーについて。

- すでにこのような製品は登場しており、CTCでも取り扱っている。

なお特権ID管理の具体的なソリューションを記載している紹介資料は、以下よりダウンロードいただけます。

資料ダウンロード:特権ID管理 紹介資料

佐野の前編は、以下のリンクからご確認いただます。

関連記事:いま改めて「特権ID管理」を考える 【前編】~不適切な特権ID管理がもたらす数々のリスク~